Dziś porozmawiamy sobie o słynnych firewallach :). W większości organizacji, gdy management usłyszy, że mamy zaaplikowany firewall, to uważa, że już jesteśmy bezpieczni i nikt nam nic nie zrobi. Bezpieczeństwo jest już na „światowym” poziomie. A to my – bezpiecznicy – musimy przekonać ich, że te cacka to nie wszystko. Że sam firewall nie wystarczy.

Wstęp – Firewall

Dziś nauczysz się co nieco o rodzajach FW i co z czym się je. Będziesz wiedział, co adresują i dlaczego na firewallach się w organizacji nie kończy (a przynajmniej nie powinno).

Jak już Ci mówiłem, jednym z najważniejszych aspektów w infrastrukturze firmy jest sieć. By stworzyć bezpieczne środowisko sieciowe, musimy przyjąć podejście „defense in depth„, czyli wiele warstw kontroli bezpieczeństwa.

Wywodzi się ono z wojska i ma za zadanie spowolnić atakującego, a nie go zatrzymać. Jak dobrze już powinieneś wiedzieć, nie ma systemów, ludzi czy sieci nie do złamania. Twoim zadaniem jest utrudnić atak w takim stopniu, by w połowie roboty napastnikowi się odechciało. By uznał, że to za dużo zachodu i lepiej się wycofać.

By to osiągnąć, musisz korzystać z FW , IPS, IDS, DMZ itp., itd. I razem robimy hura:) Wątpię, bym napisał o wszystkim w jednym artykule, ale będziesz stopniowo dowiadywał się więcej na temat tych skrótów, więc nie martw się, jeśli ich nie znasz.

Zapora ogniowa

Zapora ogniowa (firewall) została stworzona, by oddzielać od siebie dwa światy. Zewnętrzny – srogi, niemiłosierny, niebezpieczny i nasz wewnętrzny – piękny ogród pełen kwiatuszków i fontann.

Firewall robi to za pomocą analizy pakietów, które przez nią przechodzą. Wyobraź sobie bramkarza na bramce w klubie. Nie podobasz mu się, to nie wchodzisz. Podobasz mu się, to zaprasza Cię z ukłonem.

Dokładnie tak samo wygląda to w firewallu. Ustawiasz reguły naszemu bramkarzowi, taki kapelusz wchodzi, a taki – nara. Krótkie spodnie – nie, a długie już tak, dresy – nie, a jeans – tak.

Więc jak zaczynamy konfigurować sobie firewalla, musimy zacząć od reguły blokującej cały ruch, to znaczy: nikt nie wchodzi. Jest to łatwiejsze niż dodawanie do blokowanych.

Następnie ustawiamy sobie reguły nadrzędne, które pomimo ogólnej blokady pozwalają wejść. Przykład z IT: mamy ogólnie blokującą regułę na wszystkich portach ze wszystkich adresów. Ale chcemy, aby nasz komputer dostał się do serwera aplikacyjnego po porcie 80.

Należy więc ustawić regułę nadrzędną, która np. adresowi IP 212.77.98.9 (w tym wypadku dla przykładu dałem wp.pl 🙂 na komunikację po porcie 80.

Zanim przejdziemy dalej, musisz wiedzieć, że są dwie główne klasy firewalli. Pierwsza jest aplikacyjna, czyli taka, jaką masz w Windows. Jest to kawałek software, który obsługuje daną maszynę. Nazywany jest też host-based firewall i ja korzystam częściej właśnie z tej nazwy.

I mamy drugi rodzaj, czyli network-based firewall. Jest on umieszczany na brzegach sieci, by kontrolować ruch – który może wejść lub opuścić sieć.

Rodzaje firewalli

Żeby nie było tak łatwo, jest parę rodzajów zapór ogniowych, o których dowiesz się poniżej:

Stateless

Pierwszym z nich jest packet–filtering firewall, inaczej stateless firewall. Stateless jest dlatego, że bazuje tylko na header pakietów. Ta zapora może wpuszczać lub blokować ruch bazując na adresie IP nadawcy bądź odbiorcy oraz na porcie nadawcy, bądź odbiorcy.

Podczas konfiguracji tego firewalla musisz stworzyć regułę, która będzie kontrolować, czy dany ruch ma przejść, czy pozostać zablokowany. Bazując na przykładzie, który podałem wcześniej:

W wypadku tego rozwiązania odpowiednia manipulacja pozwala na dostanie się do zasobu. Jak sam widzisz, wystarczy podszyć się pod wp.pl, aby uzyskać dostęp do serwera aplikacji.

Stateful

Jak zwykle mamy tutaj improvement :). Zazwyczaj zaczynamy od najprostszego i przechodzimy stopniowo do najbardziej zaawansowanego. W wypadku tego rozwiązania możemy blokować dostęp po adresach i portach tak przychodzących, jak i wychodzących – podobnie jak w packet filtering firewall.

Dodatkowo stateful packet inspection firewall patrzy na kontekst wysyłanych pakietów. Jeśli jest ok, to komunikacja przejdzie, ale jeśli nie, to zostanie ona zablokowana – jak w przykładzie poniżej.

Załóżmy, że napastnik chce wysłać evil command na port 80 nie wykonawszy poprzednio 3-way-handshake. Pakiet zostanie odrzucony, ponieważ stateful firewall wie, że zanim komunikacja zostanie nawiązana, musi przejść pełen proces 3-way-handshake dla TCP.

Application-layer firewall

No i tu mamy kombinację obydwu powyższych firewalli: packet-filtering i stateful packet inspection. Ale to nie wszystko, tu dochodzi nam jeszcze filtrowanie na bazie danych ładunku pakietu.

W tym wypadku blokujemy ruch tak samo po portach i adresach. Upewniamy się, czy wszystko zostało dobrze przeprowadzone, ale mamy również wgląd w dane aplikacyjne w pakiecie, inaczej nazywane payload.

Czyli możemy zablokować ruch również w wypadku, gdy zostanie wysłana jakaś podejrzana komenda. Dla przykładu application–layer firewall jest w stanie stwierdzić, że ruch jest na porcie 80, ale nie jest to HTTP PUT, tylko coś innego.

Chciałbym jeszcze nadmienić, że bardzo zacnym firewallem dla Linuxa jest IPTables, ale nie chcę się o nim wypowiadać, ponieważ jeszcze go dobrze nie znam i dopiero się go uczę 🙂 Więc możesz się kiedyś w przyszłości spodziewać oddzielnego wpisu na jego temat.

Topologie w Firewall

Dual-homed Host Firewall

Jest to topologia, w której pojedynczy komputer z dwoma fizycznymi interfejsami sieciowymi działa jako brama. Możliwości routingu na serwerze są wyłączone po to, aby firewall soft, który jest zainstalowany, mógł przejąć pod swoją pieczę ruch.

Zazwyczaj na tym systemie działa application-layer firewall albo proxy serwer, który puszcza pakiety od strony systemu w świat. W przypadku dual-homed host firewall musisz pamiętać, by nie uruchamiać routingu na systemie, by przypadkiem cały ruch nie omijał firewall software i nie szedł w świat.

Screened-Host Firewall

Jest uważana za bezpieczniejszą od dual-homed. W jej wypadku przed publiczną sieć wrzucamy jeszcze dodatkowo screening router. To prowadzi do filtrowania pakietów, zanim jeszcze dotrą do zapory. Daje nam to dodatkową warstwę bezpieczeństwa.

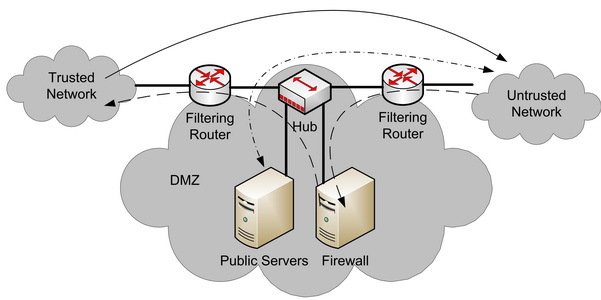

Screened Subnet FW

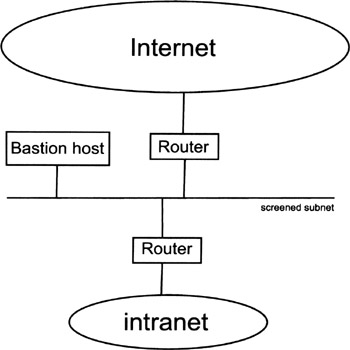

No i tu przechodzimy na kolejny poziom i dalszą izolację wewnętrznej sieci od tej publicznej. Dorzucamy kolejny screening router – tym razem po stronie sieci wewnętrznej przed dual-homed firewallem. Kolejna warstwa dodana.

Ten router powinien być tak skonfigurowany, by otrzymywać tylko połączenia z dual-homed FW. Tak, by upewnić się, że wszystkie połączenia przeszły przez nią i napastnik nie może się prześliznąć bokiem. Wygląda to mniej więcej tak, jak na poniższym przykładzie (może nie z hub, bo jak już wiesz stąd, nie powinieneś go używać):

Security Zone

Zapora pozwala sieciowcom na podzielenie sieci na segmenty, co nazywamy strefami (zone).

Lan/Intranet FW postawiony w tym miejscu jest po to, by upewnić się, że żaden ruch z innych sieci nie trafi do prywatnej strefy. Tak jak mówiłem wcześniej, trzeba wszystko odseparować. Im trudniejszy będzie atak dla napastnika, tym my możemy mieć choć trochę spokojniejszą głowę, że ci mniej zaawansowani odpadną na którymś z tych etapów.

DMZ, czyli zdemilitaryzowana strefa – bardzo mi się podoba ta nazwa 🙂 Są to dwie zapory, jak widzisz na powyższym screenie – jedna na wejściu, druga na wyjściu. W DMZ umieszczasz wszystko, do czego powinien być dostęp publiczny np. web serwer, DNS serwer czy FTP serwer.

Firewall po stronie trusted network ma za zadanie dzielenia tego, co trafia do publicznie dostępnych serwerów, a nie powinno już trafić do prywatnej sieci.

Wygląda to tak samo, jak w przypadku, gdy zapraszasz kogoś do salonu, ale nie chcesz, by zaglądał do innych pokoi, więc wszystkie pozostałe zamykasz na klucz 😉 Mało realne, ale myślę, że to dobry przykład.

Co jeszcze powinno mieć swoje oddzielne strefy? Na pewno trzeba wydzielić strefę WI-Fi, by administrator miał możliwość kontrolować, co się w niej dzieje i dostęp do niej.

No i jeszcze jedna strefa, którą warto zrobić: strefa dla gości. Zazwyczaj nie potrzebują oni w firmie dostępu do wewnętrznej sieci. Wystarczy, jak będą mieli dostęp do internetu i będą mogli wysyłać i odbierać maile.

NAT

Wiele FW ma wbudowany NAT (network address translation), który pozwala na użycie adresów prywatnych wewnątrz prywatnej sieci. Adres ten później zostaje „przetłumaczony” na publiczny za pomocą NAT.

By spełnić swoją rolę, NAT musi mieć dwa interfejsy – jeden z publicznym adresem i podpięty do sieci publicznej (Internet), a drugi prywatny. W prywatnym przypisujemy pule prywatnych adresów tak do interfejsu, jak i do systemów w tym samym zakresie. O zakresach możesz więcej poczytać tutaj.

Proxy Serwer

Proxy serwer to taki serwer, który pełni funkcję w imieniu innego serwera. Jest on odpowiedzialny za wykonywanie zapytań do publicznej sieci w imieniu systemów w organizacji. Korzysta z NAT.

Proxy serwer jest super narzędziem, ponieważ oddziela sieć wewnątrz od świata i dzięki niemu nasze komputery wewnątrz organizacji nie dotykają w ogóle internetu.

Z punktu widzenia internetu wszystkie zapytania są wysyłane przez serwer proxy. W wypadku, gdy ktoś sprawdzi adres IP nadawcy i będzie chciał zaatakować ten system, zaatakuje on tylko proxy serwer, a nie wewnętrzne systemy.

Często w wypadku serwerów proxy mamy dostępne tak zwany caching stron. Działa on w następujący sposób:

- Andrzej zapytał o stronę

- Wysłał zapytanie do serwera proxy

- Serwer proxy poprosił o stronę z internetu

- Otrzymał stronę Serwer

- Serwer zapisał zawartość strony

- Serwer przekazał stronę Andrzejowi

- Teraz Mariusz prosi o stronę

- Wysyła zapytanie do proxy

- Proxy odsyła stronę przechowywaną w pamięci

Jak sam widzisz, do Mariusza strona została przesłana dużo szybciej, ponieważ serwer proxy już ją trzymał w pamięci i nie musiał o nią prosić w internecie 😉

Bardzo przydatną funkcją w serwerze proxy jest opcja filtrowania stron. Daje to możliwość administratorowi zablokowania niechcianych stron lub takich, do których użytkownicy nie powinni mieć dostępu. Dzięki temu, że trzeba się zautenykować do proxy serwera, można wydzielić grupy, kto, do czego będzie miał dostęp.

Transparent proxy

Transparent proxy to takie rozwiązanie, w którym zmieniamy default gateway, by uderzał wprost do serwera proxy. Jest to moim zdaniem najlepsze rozwiązanie, ponieważ użytkownik nie wie, że ma proxy.

Dla odmiany non-transparent proxy potrzebuje oprogramowania i użytkownik je widzi, co wiąże się z dodatkowym narzekaniem z jego strony. Unikaj tego, bo i tak się na pewno nasłuchasz, jak każdy z nas bezpieczników 😉

Router i ACL

Rozwiązania dla firm, na przykład od Cisco, mają funkcję, która nazywa się ACL (Access Control List). Jest to kolejna kontrola dostępu, którą możesz skonfigurować tak, aby sprawdzała pakiety na warstwie 3 i 4.

Podsumowanie

Dziś poznałeś bardzo dużo informacji na temat firewalla, jego rodzajów i jak to działa. Mam wielką prośbę, oceń, czy ten artykuł Ci się podobał. Ułatwiłem to – jeśli nie chcesz komentować, to daj gwiazdki, abym zarówno ja, jak i przyszli bywalcy na tym blogu wiedzieli, czy ten artykuł jest wartościowy, czy jednak muszę w nim coś poprawić.

Pozdrawiam – Pusz 🙂

The form you have selected does not exist.

Funkcja trackback/Funkcja pingback