GPO (Group Policy Objects) to zbiór zasad, reguł i ustawień dla systemu, które określają, jak użytkownik lub komputer może postępować w danej sytuacji.

Parę przykładów czym jest GPO w Windows

Na przykład, gdy zostaje wysłane zapytanie po starym protokole, który został wyłączony za pomocą GPO – takie połączenie zostaje odrzucone i nie dostajesz np. pliku, na który czekasz. Na pewno nie raz słyszałeś, jak na korytarzu chłopaki z IT gadają o GPO.

Wtedy właśnie rozmawiali o zasadach, jakie panują w firmie. Tylko tutaj opisywali, jakimi zasadami kieruje się Twój komputer, a nie Ty :).

Skoro już wiesz, czym jest GPO, musisz się dowiedzieć, że w Windows mamy podział: jest GPO lokalne, ograniczone i bez wielu konfiguracji oraz GPO domenowe – ustawiane przez administratorów, aby żyło się łatwiej.

Pamiętaj, że administrator często musi obsłużyć sam ponad 80 komputerów i do tego jakieś serwery. Nie jest to łatwe dla jednej osoby. Dzięki temu, że masz GPO, możesz skonfigurować jedną zasadę, a następnie powielić ją dla wielu systemów.

Lecz w przypadku Twojego komputera domowego nie będziesz w stanie równie łatwo przenieść tych ustawień tak, jak w wypadku serwera. Ale nie łam się od razu. Jest piękna opcja „eksportuj”, którą możesz wykorzystać i którą bardzo Ci polecam.

Ponieważ, jak raz spędzisz dużo czasu na konfigurowaniu czegoś, to nie będzie Ci się chciało robić tego jeszcze raz. Wiem to, mam tak samo. Lepiej zrobić coś raz porządnie, mieć tego backup i nie przejmować się, niż nie zrobić backupu i cały poświęcony czas zmarnować.

Wstęp

Myślę, że na początek fajnie byłoby nauczyć się, jak nie dopuścić do otwarcia jakiejś aplikacji. Jak już zostaniesz człowiekiem od bezpieczeństwa w jakiejś firmie, która ma Windowsa, na pewno będziesz korzystał z GPO. Tak więc warto je poznać i poeksperymentować. A jeśli będzie to mniejsza firma, to na pewno będziesz musiał robić parę tematów na raz. Nie będziesz się zajmował jedną konkretną działką, jak w korporacji. I wcale nie neguję tu tego rozwiązania.

Moim zdaniem powinieneś zacząć właśnie w takiej mniejszej firmie, ponieważ wyniesiesz z tego dużo doświadczenia. Jeśli musisz robić za „one man army” (i nie odnoszę się tu tylko do panów), to złapiesz doświadczenie w wielu dziedzinach bezpieczeństwa.

I pozwoli Ci to na lepszy ogólny pogląd na bezpieczeństwo w danej firmie i na to, co możesz poprawić. Pamiętaj, że jeśli pracujesz jako Etyczny Haker, będziesz zawsze miał więcej pracy niż napastnik. Ty musisz zabezpieczyć wszystko w systemie – on musi znaleźć tylko jedną jedyną lukę.

Dobrze – weźmy się do pracy i otwórzmy nasze GPO

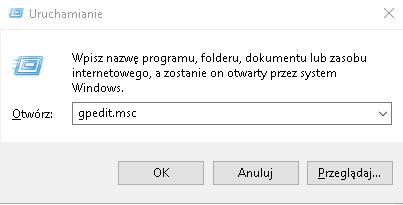

- Aby otworzyć nasze lokalne centrum zarządzania zasadami, klikamy na Start w ikonkę lupki lub też naciskamy na klawiaturze przycisk Windows + R, co otworzy nam okienko „Run”. W tym okienku wpisujemy: „gpedit.msc„

- Po otwarciu powinno nam się pokazać poniższe okno. Pokazuje ono po prawej stronie GPO i ich hierarchie, natomiast po lewej możemy otwierać i konfigurować ustawienia.

- Następnie przechodzimy do: konfiguracja użytkownika -> szablony administracyjne -> system. Jak na poniższym screenie:

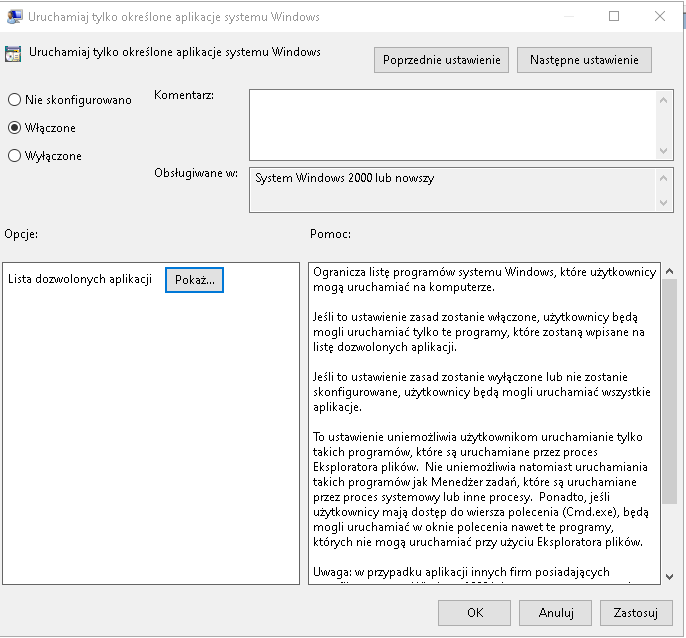

- Teraz już tylko wystarczy kliknąć „Uruchamiaj tylko określone aplikacje systemu Windows”. I jak na poniższym screen kliknąć „włącz„.

- Jak klikniesz „włącz”, następnie kliknij „pokaż”. Będziesz miał możliwość zablokowania aplikacji poprzez podwójne klikniecie explorer. Pamiętaj, że programy w systemie Windows nie kończą się na .exe (choć to główne rozszerzenie), mogą to być też np. pliki .bat.

Nie jest to idealne rozwiązanie. Blokuje ono jedynie laika, który nie potrafi korzystać z wiersza poleceń – przy takim ustawieniu można odpalić aplikację poprzez wiersz poleceń właśnie. Dużo lepszym rozwiązaniem jest załatanie tego w Rejestrze systemu Windows.

Ale uważam, że jest to fajny przykład dla początkującego i można psikusa domownikom zrobić. Aplikacja poprzez podwójne kliknięcie nie powinna się otworzyć nawet po jej odinstalowaniu i ponownym zainstalowaniu. 🙂

No ale wracając, przy odpowiedniej ilości spędzonego czasu możemy pozbyć się wielu podatności z systemu za pomocą GPO.

Kolejnym przykładem może być zablokowanie użycia pendrive dla pracowników. Wiem wiem, chciałbyś mieć dostęp, by zgrać coś od czasu do czasu. Ale musisz spojrzeć na to z punktu widzenia osoby od bezpieczeństwa.

Załóżmy, że firma ma 1000 pracowników i wszyscy mają możliwość używania pendriva oraz swobodny dostęp do wszystkich plików sieciowych. Przychodzi do twojej firmy stażysta, czyli osoba, która będzie pracować 3 miesiące na czas wakacji i potem wróci do szkoły czy gdzieś indziej.

Teraz wyobraź sobie, że jako taki stażysta zatrudnia się napastnik, który chce wyciągnąć dane z firmy. Jak to sobie wyobrażasz – czy będzie on tak grzeczny i zostawi te pliki w spokoju, czy przez 3 miesiące będzie wynosił po trochu najważniejsze dokumenty z firmy?

Możesz powiedzieć – przecież mamy zespół od bezpieczeństwa, niech oni się zajmą sprawdzaniem tego. Ależ oczywiście – z chęcią posadzę Cię przy takiej masie logów. Z jednego komputera spływa ich w ciągu dnia na oko ponad 300 tysięcy. Może lekko przesadziłem, żeby było łatwiej zostawmy 100 tysięcy. Sto razy 1000 – chyba nie muszę liczyć 😉 .

No ale jesteś dalej dociekliwy, mówisz „nie ma przebacz”, przecież można to zautomatyzować i zmniejszyć zakres. A ja odpowiem: ależ oczywiście. Można to zrobić i robi się to, nawet gdy jest to ograniczone do danej puli osób.

Sam mam skrypty, które wstawię w wolnej chwili na Github. Ale dalej, co nam po tym sprawdzaniu, kiedy już masa informacji poszła do konkurencji lub gdzieś indziej.

Pamiętaj, że najlepszym podejściem jest „Prevent over Detect”

Oczywiście nie da się tak zawsze i wszędzie. Ale musisz się przygotować, że w bezpieczeństwie nie masz miliona godzin, by siedzieć w logach i wszystko sprawdzać. Staraj się unikać, jak tylko możesz, wszelkich zagrożeń – jeszcze zanim one wystąpią.

Podsumowanie

Artykuł nie jest zbyt długi, ale myślę, że na tę chwilę nie ma co mącić i dodawać tu więcej. Z czasem będę dawał Ci tipy, które będą łatać i rozwijać Twoją wiedzę, gdzie szukać danego ustawienia w GPO. Ale już teraz zachęcam Cię do praktyki – wejdź i kombinuj :).

Ja jestem zdania, że jeśli czegoś sam nie zepsujesz i nie naprawisz, to nie będziesz wiedział, jak to działa. Ponieważ trzeba spędzić sporo czasu nad analizą danego problemu, aby go naprawić.

Zapraszam do ocenienia artykułu, by poinformować mnie jak i przyszłych czytelników o jego wartości.

Pozdrawiam – Pusz 🙂

The form you have selected does not exist.

Test

[WATU 9]

Funkcja trackback/Funkcja pingback