Wstęp

W ostatnim artykule dość obszernie opisywaliśmy grupy przestępcze. Dzisiaj będzie trochę krócej, gdyż skupimy się na przedstawieniu i opisaniu możliwości mapowania ataków hakerskich. Poruszymy zagadnienia:

- Wprowadzenie do pojęcia mapowania ataków hakerskich — wyjaśnienie czym jest, jakie ma cele i jakie korzyści przynosi dla organizacji.

- Przedstawienie metod mapowania ataków hakerskich. Omówienie różnych podejść, narzędzi i frameworków, takich jak MITRE ATT&CK, Malpedia, Secureworks i APT Groups and Operations.

- Analiza przykładów ataków hakerskich. Przedstawienie konkretnych przypadków ataków hakerskich, które zostały zmapowane, a także omówienie taktyk i technik, które zostały wykorzystane przez hakerów.

- Zalety i ograniczenia mapowania ataków. Jakie są korzyści z ich stosowania oraz jakie problemy mogą wystąpić podczas ich implementacji.

- Jakie działania należy podjąć po zidentyfikowaniu celów ataku i luk w zabezpieczeniach? Omówienie konkretnych przykładów, takich jak wzmocnienie zabezpieczeń, monitorowanie ruchu sieciowego czy edukowanie pracowników.

- Wdrożenie narzędzi do mapowania ataków – jak wdrożyć narzędzia do mapowanie ataków.

Kontynuacja wątku dotyczącego zagrożeń cybernetycznych. Do tej pory poznaliśmy

- Ogólne informacje nt. cyberzagrożeń oraz ochrony przed atakami — Wstęp do cyberbezpieczeństwa dla Biznesu

- Rodzaje zagrożeń cybernetycznych — Jakie są rodzaje zagrożeń w cyberbezpieczeństwie?

- Rodzaje cyberprzestępców — Zatem kim są cyberprzestępcy i dlaczego atakują organizacje?

Wprowadzenie do pojęcia mapowania ataków hakerskich

Mapowanie ataków hakerskich to proces analizy i klasyfikacji ataków cybernetycznych, który pozwala na zrozumienie ich celów, metod działania oraz pochodzenia. Celem mapowania ataków jest zwiększenie zdolności organizacji do przeciwdziałania i zabezpieczenia się przed atakami hakerskimi. Świadomość zagrożeń oraz zrozumienie sposobów, w jaki są one przeprowadzane.

Mapowanie ataków hakerskich jest ważne, ponieważ pozwala na:

- Zrozumienie mechanizmów i narzędzi stosowanych przez hakerów podczas ataków.

- Określenie celów i intencji hakerów, co pozwala na zwiększenie skuteczności zabezpieczeń.

- Zidentyfikowanie i zrozumienie różnych grup hakerskich, ich działań i celów, co pozwala na lepsze przygotowanie się na przyszłe ataki.

- Zwiększenie efektywności reakcji na incydenty poprzez szybsze i skuteczniejsze wykrywanie i reagowanie na ataki.

- Ocenę skuteczności obecnych zabezpieczeń i identyfikację potrzebnych zmian, aby zwiększyć bezpieczeństwo.

- Usprawnienie komunikacji między różnymi działami w organizacji, co pozwala na szybsze i skuteczniejsze reagowanie na ataki.

- Ocenę ryzyka i zwiększenie świadomości bezpieczeństwa w całej organizacji.

- Poprawę współpracy z innymi podmiotami, takimi jak dostawcy usług bezpieczeństwa czy organy ścigania, co pozwala na skuteczniejsze działanie przeciwko hakerom.

Mapowanie ataków hakerskich polega na śledzeniu i analizie działań hakerów, zarówno na poziomie technicznym, jak i operacyjnym. W celu mapowania ataków hakerskich wykorzystuje się różne narzędzia i metody. Analiza danych z różnych źródeł, wykorzystanie technologii sztucznej inteligencji i uczenia maszynowego. Jak również wykorzystanie specjalistycznych narzędzi do analizy sieci i systemów.

Dzięki mapowaniu ataków hakerskich można zwiększyć skuteczność działań prewencyjnych i reagowania na incydenty. Zrozumieć, jakie są cele atakujących, jakie metody używają oraz jakie narzędzia stosują. Dzięki temu można zwiększyć swoje zabezpieczenia, poprzez wyeliminowanie słabych punktów w infrastrukturze IT, oraz odpowiednie przygotowanie się do ewentualnego ataku. Mapowanie ataków pozwala też na określenie skali zagrożenia, dzięki czemu można skierować odpowiednie środki na ochronę najważniejszych danych i systemów. Dodatkowo mapowanie ataków pozwala na identyfikację grup atakujących, a tym samym ułatwia pracę wywiadu oraz organom ścigania.

Mapowanie ataków hakerskich obejmuje różne aspekty cyberbezpieczeństwa, takie jak:

- Identyfikacja celów ataku: Umożliwia organizacjom lepsze zrozumienie, jakie dane i systemy są najbardziej narażone.

- Zrozumienie metod ataku: Pozwala na lepsze zrozumienie metod stosowanych przez hakerów. Jakie narzędzia i taktyki są wykorzystywane oraz jakie działania podejmują po zainfekowaniu systemu.

- Określenie profilu zachowania napastnika: Pozwala na określenie specyficznych procedur, które napastnik wykonuje, aby osiągnąć swój cel. To pozwala na lepsze rozpoznanie i zatrzymanie ataku.

- Ocena ryzyka: Pozwala na lepsze zrozumienie, jakie działania należy podjąć, aby zminimalizować ryzyko ataku.

- Określenie skuteczności działań prewencyjnych: Pozwala na dostosowanie strategii bezpieczeństwa do realnych zagrożeń.

- Skuteczne reagowanie na incydenty: Organizacje mogą szybciej zidentyfikować i zneutralizować zagrożenie oraz ochronić swoje dane i systemy.

- Raportowanie: Dzięki temu organizacje mogą zrozumieć, jakie zagrożenia są dla nich najważniejsze. Jakie działania podejmują inni gracze na rynku, aby sobie z nimi radzić.

Metody oraz narzędzia do mapowania ataków hakerskich

Znane są różne metody mapowania ataków. Do podstawowych należy analiza dzienników zdarzeń. Jest to metoda polegająca na przeglądaniu dzienników zdarzeń z różnych systemów bezpieczeństwa. Przeglądane są firewalle, serwery, punkty końcowe, w celu wykrycia anomalii lub oznak działalności hakerskiej.

Kolejnym jest skanowanie sieci. To metoda polegająca na skanowaniu sieci pod kątem oznak działalności hakerskiej. Nieautoryzowane połączenia, nieznane urządzenia, nieprawidłowe przepływy ruchu, to tylko nieliczne przyłądy takiej działalności.

Bardziej zaawansowaną metodą jest zestawienie danych z różnych źródeł. Takich jak zgłoszenia z innych firm, dane z sieci, dane z komputerów końcowych, i inne. Jest to przeprowadzane w celu identyfikacji patologicznych zachowań i związanych z nimi incydentów. Wymaga większego nakładu pracy.

Coraz częściej spotykaną metodą jest analiza behawioralna. Ta metoda polega na monitorowaniu i analizowaniu zachowania użytkowników i urządzeń w sieci, w celu wykrycia nieprawidłowości, które mogą sugerować działanie hakerów.

W zaawansowanej analizie mamy do czynienia z analizą danych z różnych źródeł, za pomocą zaawansowanych narzędzi i metod statystycznych. W tym punkcie może znaleźć się więcej metod, które opierają się już o wykorzystywanie specjalistycznych narzędzi.

Lista narzędzi i frameworków dotyczących mapowania ataków:

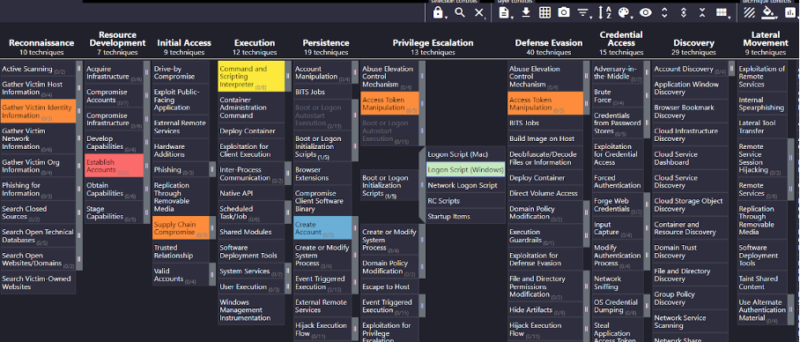

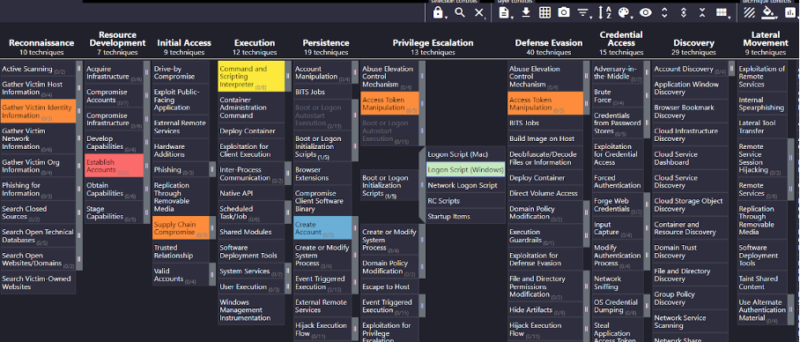

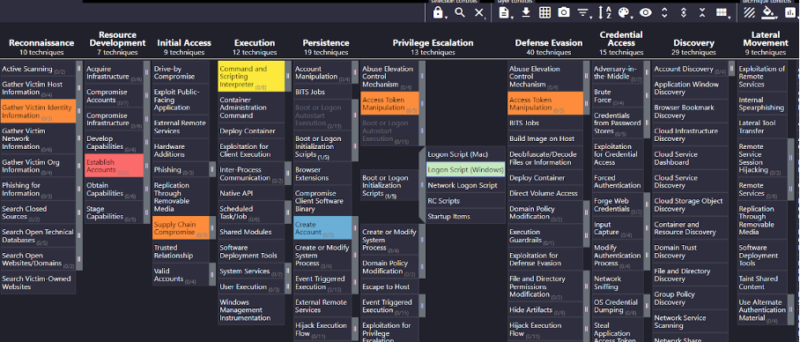

- MITRE ATT&CK: to jeden z najważniejszych frameworków do mapowania ataków hakerskich, opracowany przez organizację Mitre. Zawiera bazę danych zawierającą informacje o taktykach, technikach i narzędziach stosowanych przez różne grupy APT. Umożliwia także śledzenie zachowania napastników w różnych fazach ataku.[1]

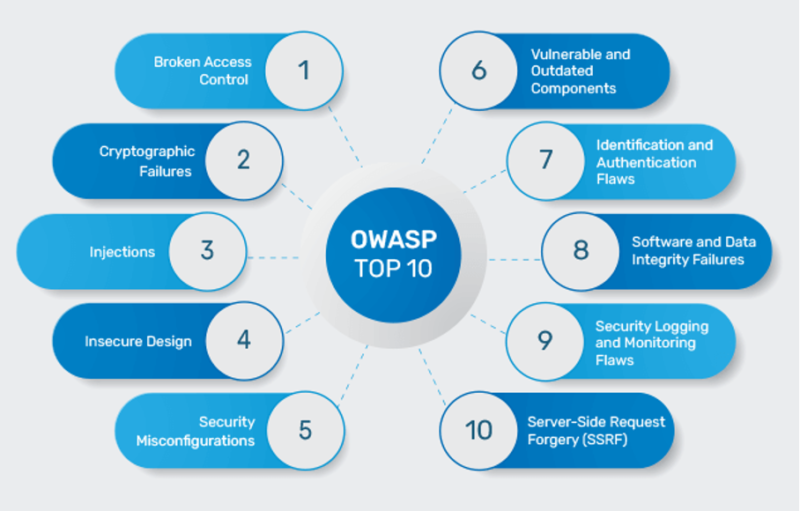

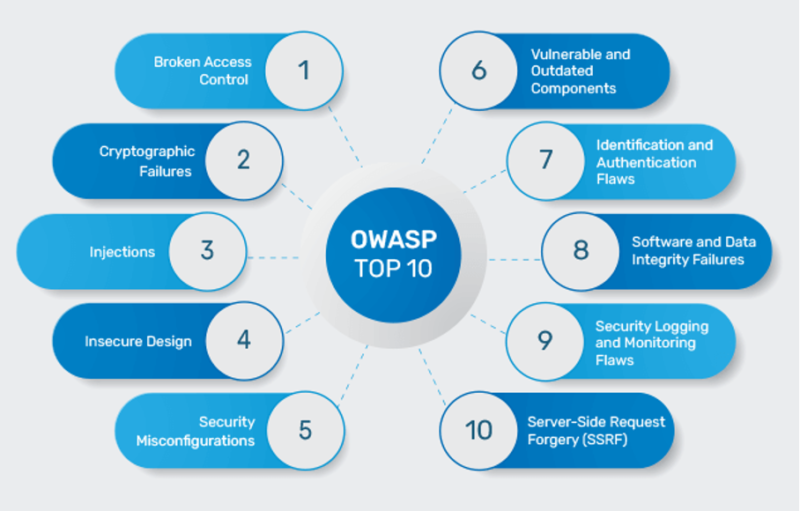

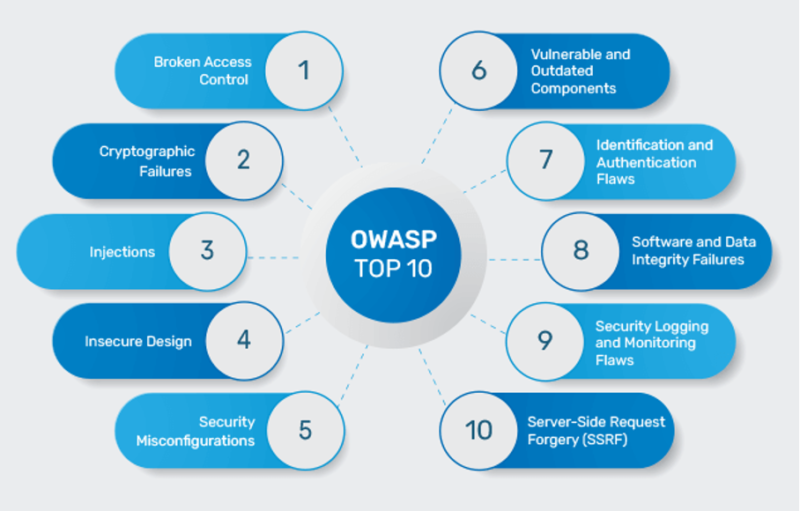

- OWASP TOP10: to narzędzie do mapowania ataków, które przedstawia dziesięć najczęstszych zagrożeń dla bezpieczeństwa aplikacji internetowych. Jego celem jest pomóc programistom i specjalistom ds. bezpieczeństwa w identyfikacji i rozwiązywaniu potencjalnych problemów związanych z bezpieczeństwem aplikacji internetowych.[2]

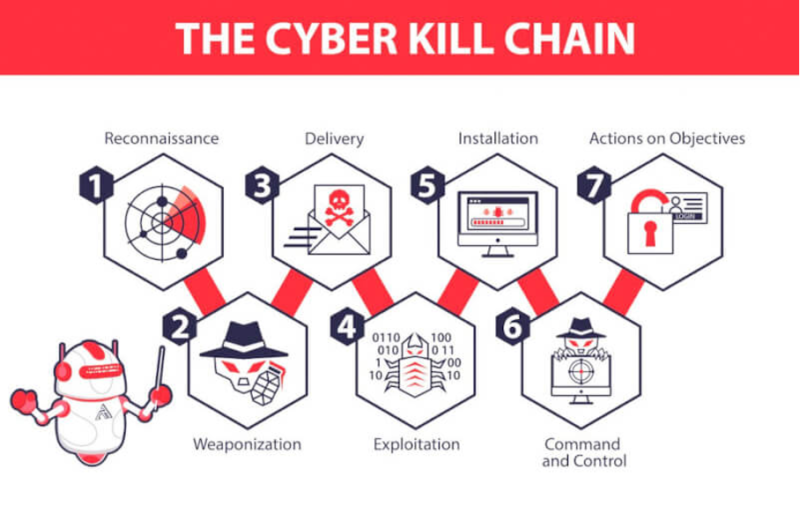

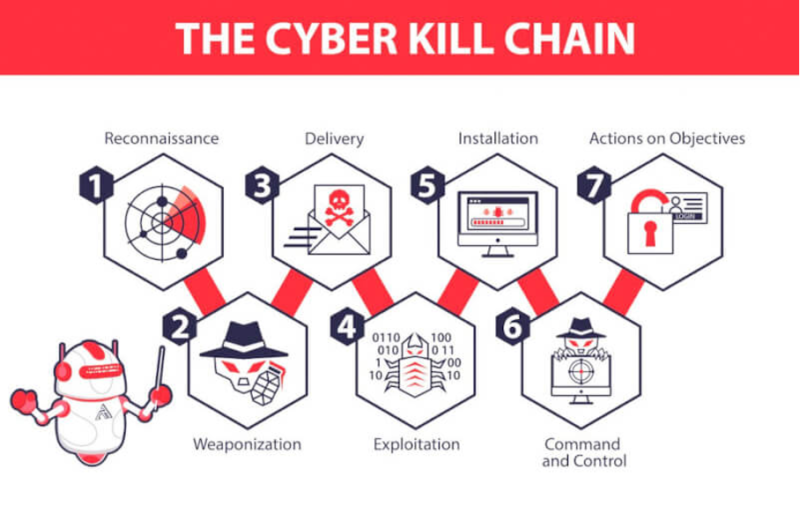

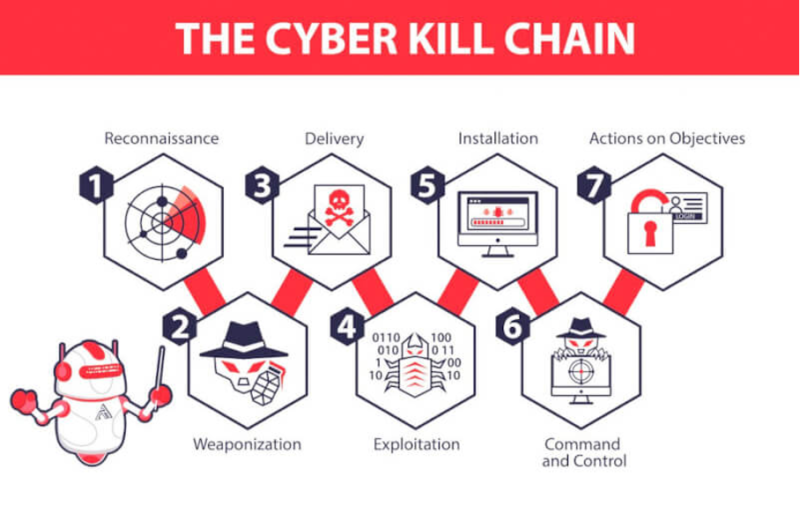

- Cyber Kill Chain: to model opracowany przez Lockheed Martin, który opisuje kolejne kroki podejmowane przez hakerów podczas ataku. Pomaga on w zrozumieniu, jakie działania są podejmowane przez hakerów w poszczególnych fazach ataku i jakie narzędzia są wykorzystywane.[3]

- Diamond Model of Intrusion: to model opracowany przez firmę NIST, który skupia się na identyfikacji celów, przyczyn, metod i skutków ataku. Pomaga on zrozumieć motywacje napastnika i jego metody działania.[4]

- STRIDE: to model opracowany przez Microsoft, który skupia się na identyfikacji różnych rodzajów ataków. Przykładem mogą być: Spoofing (podrabianie), Tampering (modyfikacja), Repudiation (negowanie), Information Disclosure (udostępnienie informacji), Denial of Service (odmowa dostępu) i Elevation of Privilege (podwyższenie uprawnień).[5]

- Malpedia: to baza danych zawierająca informacje o różnych rodzajach malware, która pomaga w identyfikacji i analizie zagrożeń.[6]

- Secureworks: to narzędzie, które umożliwia analizę i mapowanie ataków APT (Advanced Persistent Threats) na podstawie danych z różnych źródeł.[7]

I kolejne 6:

- APT Groups and Operations: to zbiór danych na temat różnych grup APT i ich działań, który udostępniany jest na Google Drive.[8]

- ThreatConnect: to platforma, która umożliwia analizę danych dotyczących zagrożeń, mapowanie ataków oraz automatyczne wykrywanie powiązań między różnymi elementami zagrożenia.[9]

- Carbon Black: to narzędzie, które pozwala na automatyczne mapowanie ataków oraz wykrywanie indykatorów zagrożeń (IOC) na podstawie danych zebranych z różnych źródeł.[10]

- FireEye: to narzędzie służące do wykrywania i analizy zagrożeń APT. Pozwala ono na na automatyczne mapowanie ataków oraz wykrywanie indykatorów zagrożeń (IOC) na podstawie danych zebranych z różnych źródeł.[11]

- CrowdStrike: to narzędzie do zabezpieczeń, które oferuje szereg funkcji do mapowania ataków, w tym Threat Intelligence, automatyczną detekcję zagrożeń i zabezpieczenia przed APT.[12]

- Inne: Narzędzia takie jak Tripwire, Wireshark, Snort, Bro/Zeek, pozwalają na monitorowanie i analizę ruchu sieciowego, zdarzeń związanych z bezpieczeństwem. Pozwalają taże na automatyczne wykrywanie i reagowanie na zagrożenia.[13]

Przykłady ataków hakerskich z wykorzystaniem mapowania

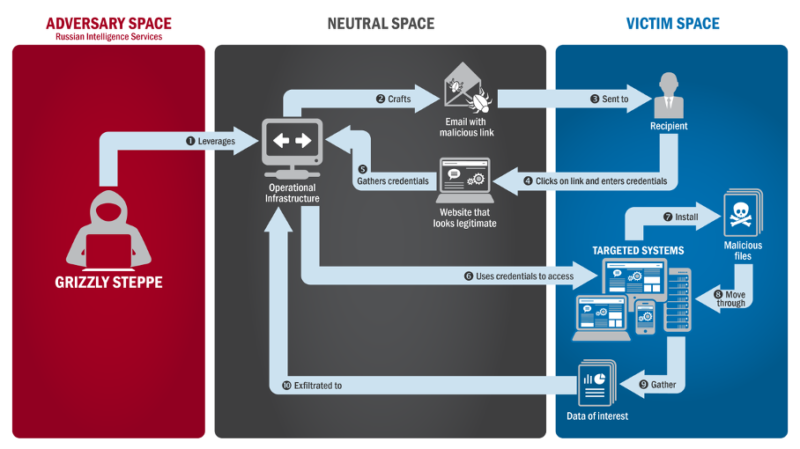

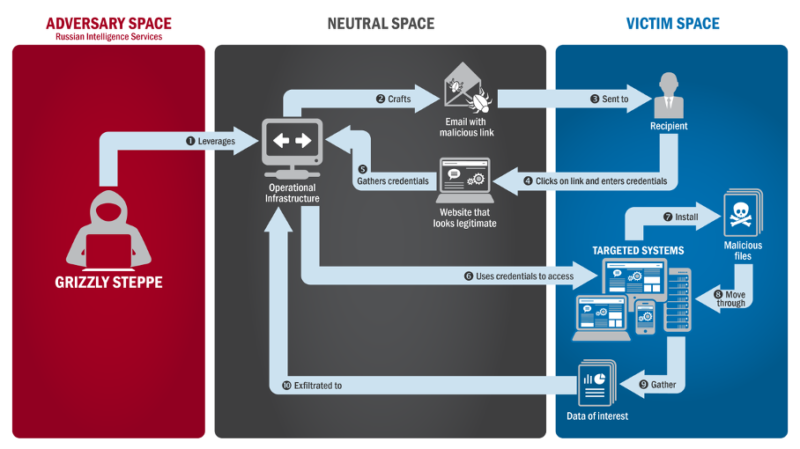

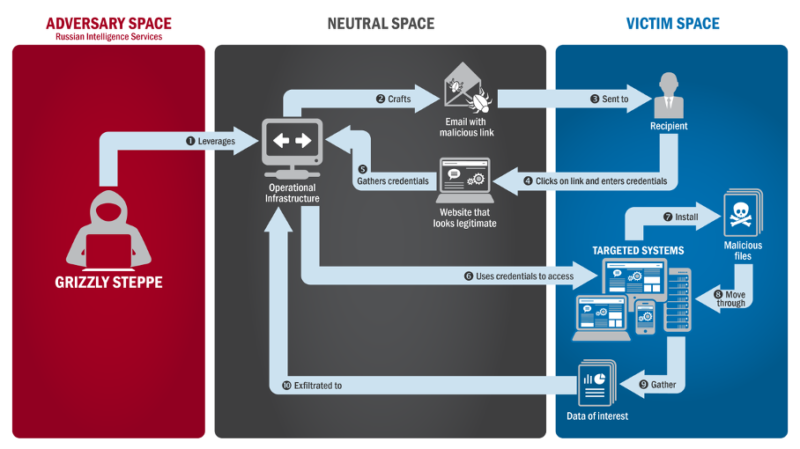

Dragonfly

Jednym z przykładów zmapowanego ataku hakerskiego jest operacja „Dragonfly” przeprowadzona przez grupę APT28. Znana również jako „Sofacy Group” lub „SandWorm Team”. Grupa ta atakouje często przedsiębiorstwa i infrastrukturę krytyczną w Europie i Stanach Zjednoczonych. Celem ataku jest przede wszystkim pozyskanie danych i wprowadzenie szkód w infrastrukturze. [14]

Operacje Dragonfly skupiają się głównie na sektorze energetycznym. Obejmują ataki phishingowe, wykorzystanie złośliwego oprogramowania oraz wykorzystanie narzędzi do przejmowania kontroli nad systemami. Grupa ta wykorzystuje zaawansowane techniki, takie jak ukryte kanały komunikacyjne, kompromitacja serwerów zarządzających oraz przeprowadzenie ataków na serwery zarządzające.

Dragonfly jest znana z wykorzystywania złośliwego oprogramowania takiego jak Havex, BlackEnergy i KillDisk. Havex jest złośliwym oprogramowaniem przeznaczonym do pozyskiwania informacji z systemów SCADA. BlackEnergy jest złośliwym oprogramowaniem przeznaczonym do przejmowania kontroli nad systemami. KillDisk jest złośliwym oprogramowaniem przeznaczonym do niszczenia danych.

Dragonfly wykorzystuje zaawansowane taktyki infiltrowania, takich jak ukryte kanały komunikacyjne, kompromitacja serwerów zarządzających oraz przeprowadzenie ataków na serwery zarządzające.

Dzięki mapowaniu ataków Dragonfly, firmy bezpieczeństwa mogły zwiększyć swoją zdolność do wykrywania i zapobiegania atakom tej grupy. Zwiększajac tym samym swoją zdolność do ochrony swoich klientów przed podobnymi atakami. Jednym z najważniejszych odkryć podczas mapowania tego ataku było to, że grupa APT28 była związana z rządem Rosji i miała związek z atakami na infrastrukturę energetyczną Ukrainy w 2015 roku. To pokazuje, jak ważne jest mapowanie ataków hakerskich, aby zidentyfikować i zrozumieć cele oraz metody atakujących, a także związek z innymi znanymi atakami.

Cozy Bear/The Dukes

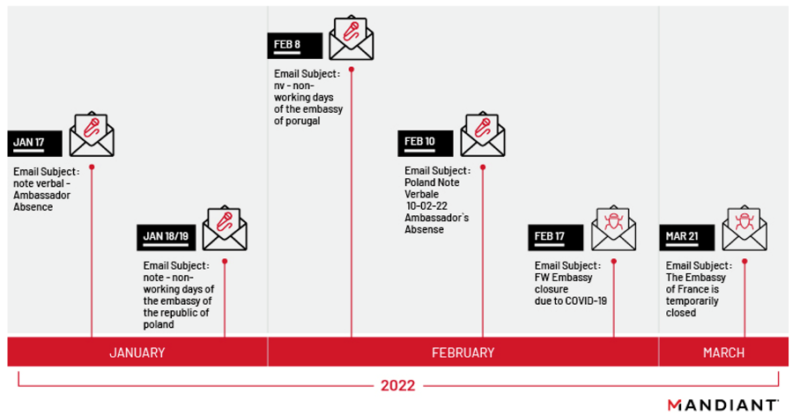

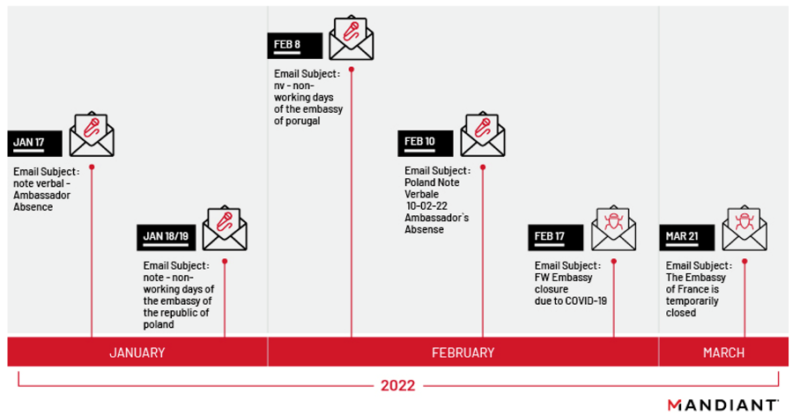

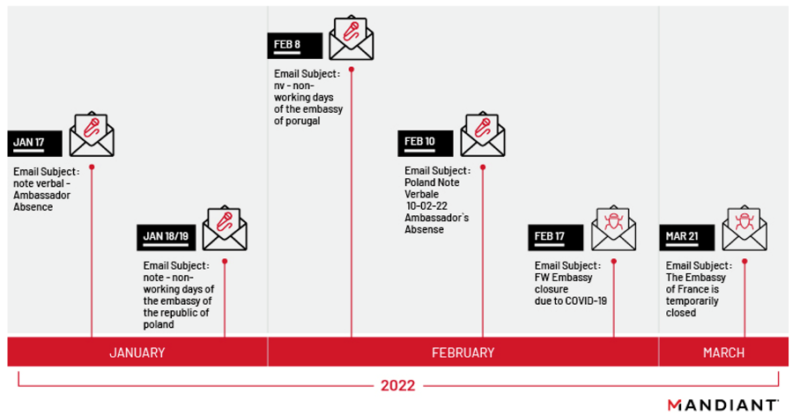

Kolejnym przykładem zmapowanego ataku hakerskiego jest atak APT29, znany również jako „Cozy Bear” lub „The Dukes”. Grupa ta jest uważana za powiązaną z rosyjskim rządem i jest odpowiedzialna za wiele ataków na rządy, firmy i organizacje pozarządowe na całym świecie. [15]

Atak APT29 był skierowany przede wszystkim na sektory rządowe, obronne i polityczne. Grupa używała zaawansowanych taktyk i technik, takich jak spear-phishing, złośliwe oprogramowanie i zaawansowane narzędzia do wykrywania i ukrywania.

Jedna z technik wykorzystywanych przez APT29 polegała na wykorzystaniu fałszywych stron internetowych i e-maili, przypominających oficjalne strony rządowe, do przeprowadzania spear-phishingu. W ten sposób grupa próbowała uzyskać dostęp do kont e-mailowych i komputerów ofiar.

Inną techniką stosowaną przez APT29 było wykorzystanie złośliwego oprogramowania, takiego jak malware, do przejęcia kontroli nad systemami ofiar. Grupa ta była znana z wykorzystywania zaawansowanych narzędzi do ukrywania i maskowania swojej działalności. Przykładowo rootkity i backdoory pozwalały im pozostawać niezauważonymi przez długi czas w systemach ofiar.

Mapowanie ataku APT29 pozwoliło na zrozumienie jego skali i zasięgu, a także na identyfikację wykorzystywanych przez grupę narzędzi i taktyk. To pozwoliło na lepsze przygotowanie się do ochrony przed takimi atakami i na skuteczniejsze reagowanie na nie.

Advanced Persistent Threat 10

Innym z przykładów ataku hakerskiego, który został zmapowany, jest atak APT10 (Advanced Persistent Threat 10)[16] na firmy z różnych branż, w tym na firmy technologiczne, telekomunikacyjne i produkcyjne. Atak ten był przeprowadzany przez chińską grupę hakerską o nazwie Stone Panda, która była wspierana przez chiński rząd.

Techniki, które zostały wykorzystane przez hakerów, obejmowały:

- Phishing: hakerzy wykorzystywali e-maile phishingowe z załącznikami zawierającymi złośliwe oprogramowanie, które pozwalało im przejąć kontrolę nad systemami ofiary.

- Użycie złośliwego oprogramowania: hakerzy wykorzystywali np.: trojany, klucze logiczne i backdoory, do przejmowania kontroli nad systemami ofiary i pozyskiwania danych.

- Infiltration: hakerzy przenikali do różnych systemów i sieci ofiary, wykorzystując dostępne luki w zabezpieczeniach.

- Eksploitacja: hakerzy wykorzystywali znane luki w oprogramowaniu, aby przejąć kontrolę nad systemami ofiary.

- Pozyskiwanie danych: hakerzy pozyskiwali dane z różnych systemów ofiary, wykorzystując narzędzia do wykrywania danych i narzędzia do przeszukiwania systemów.

Atak APT10 był skomplikowany i trwał przez długi czas. Hakerzy skupiali się na pozyskiwaniu danych z różnych systemów ofiary i działali skrupulatnie, unikając wykrycia. Grupa ta skupiła się głównie na firmach z USA, Japonii, Hong Kongu, Singapuru i Australii.

Mapowanie ataków hakerskich – zalety i ograniczenia

Mapowanie ataków jest ważną metodą w zakresie cyberbezpieczeństwa. Pozwala ona na zwiększenie skuteczności działań prewencyjnych i reagowania na incydenty, a także na lepsze rozumienie i przewidywanie działań cyberprzestępców.

Zalety mapowania ataków:

- Umożliwia lepsze rozumienie i przewidywanie działań cyberprzestępców, co pozwala na skuteczniejszą ochronę przed atakami

- Umożliwia zidentyfikowanie i zrozumienie metod, technik i taktyk wykorzystywanych przez hakerów, co pozwala na skuteczniejsze zabezpieczenie systemów

- Pomaga w identyfikacji ryzyk, które mogą prowadzić do ataków, co pozwala na skuteczniejsze działania prewencyjne

- Pomaga w rozpoznawaniu i rozwiązywaniu incydentów, co pozwala na szybsze i skuteczniejsze reagowanie

- Pomaga w analizie skutków ataków, co pozwala na lepsze rozumienie ich konsekwencji

- Pomaga w identyfikacji i zamknięciu luk w zabezpieczeniach, co pozwala na zwiększenie bezpieczeństwa systemów

Mapowanie ataków hakerskich ma kilka ograniczeń. Trzeba je brać pod uwagę, aby uzyskać pełen obraz sytuacji i zrozumieć, jak skutecznie chronić swoją organizację przed atakami.

- Złożoność ataków: Ataki hakerskie są coraz bardziej skomplikowane i złożone, co utrudnia ich zidentyfikowanie i zrozumienie. Mapowanie ataków wymaga specjalistycznej wiedzy i doświadczenia, aby zrozumieć zachowanie złośliwego oprogramowania i jego działanie.

- Ograniczenia danych: Mapowanie ataków wymaga dużej ilości danych, aby móc uzyskać pełen obraz sytuacji. Jeśli organizacja nie ma odpowiedniej infrastruktury lub nie ma dostępu do odpowiednich danych, mapowanie ataków może być utrudnione.

- Zmiana zachowania atakujących: Atakujący szybko dostosowują swoje metody i narzędzia. Oznacza to, że mapowanie ataków musi być ciągłym procesem, aby zawsze odpowiadać na nowe zagrożenia.

- Ograniczenia budżetowe: Mapowanie ataków wymaga specjalistycznych narzędzi i usług, które mogą być kosztowne, co może stanowić ograniczenie dla niektórych organizacji.

- Trudności w identyfikacji ataku: Mapowanie ataków wymaga umiejętności rozróżniania ataków od normalnego ruchu sieciowego. Może być to trudne zwłaszcza w przypadku zaawansowanych ataków APT.

- Ograniczona skuteczność: Mapowanie ataków jest ważne, ale nie gwarantuje pełnego bezpieczeństwa. Hakerzy stale rozwijają nowe metody i narzędzia ataków, które mogą ominąć istniejące metody mapowania.

Działania, jakie należy podjąć po zidentyfikowaniu celów ataku

Poniżej lista konkretnych działań, jakie należy podjąć po zidentyfikowaniu celów ataku i luk w zabezpieczeniach:

- Zwiększenie wiedzy o zagrożeniach i potencjalnych celach ataku.

- Identyfikacja i naprawa luk w zabezpieczeniach systemu.

- Aktualizacja polityki bezpieczeństwa i procedur bezpieczeństwa.

- Zapewnienie odpowiedniego poziomu monitorowania i detekcji incydentów.

- Wprowadzenie rozwiązań zapobiegawczych, takich jak automatyczne blokowanie ataków lub izolacja zarażonych systemów.

- Przeprowadzenie testów penetracyjnych w celu identyfikacji dodatkowych luk w zabezpieczeniach.

- Szkolenie pracowników w zakresie rozpoznawania i unikania phishingu i innych metod ataku.

- Wdrożenie planu reagowania na incydenty, w tym procedur odzyskiwania danych.

- Współpraca z odpowiednimi organami, takimi jak law enforcement, w celu zgłoszenia incydentu i uzyskania pomocy w śledztwie.

- Monitorowanie i analiza dalszych działań związanych z atakiem, aby zapobiec kolejnym próbom.

Jak wdrożyć mapowanie ataków

Aby wdrożyć mapowanie ataków, organizacja powinna przeprowadzić następujące działania:

- Określenie celów mapowania ataków: Organizacja powinna jasno określić, jakie cele chce osiągnąć dzięki mapowaniu ataków. Może to obejmować zwiększenie skuteczności działań prewencyjnych i reagowania na incydenty, a także zwiększenie zrozumienia ryzyka i zagrożeń.

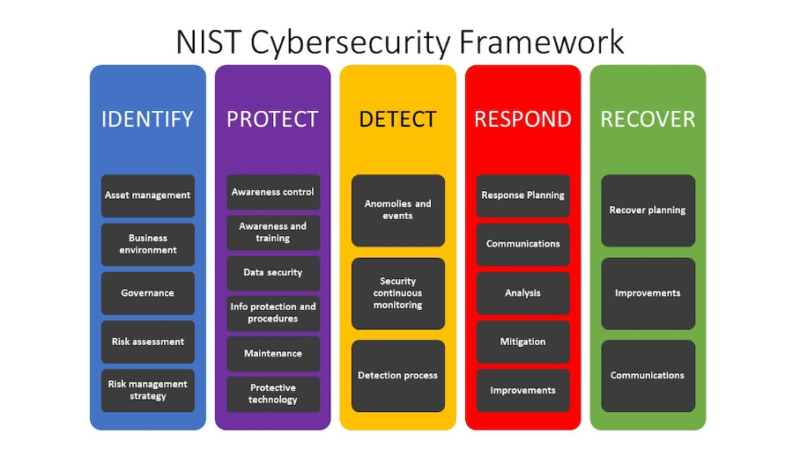

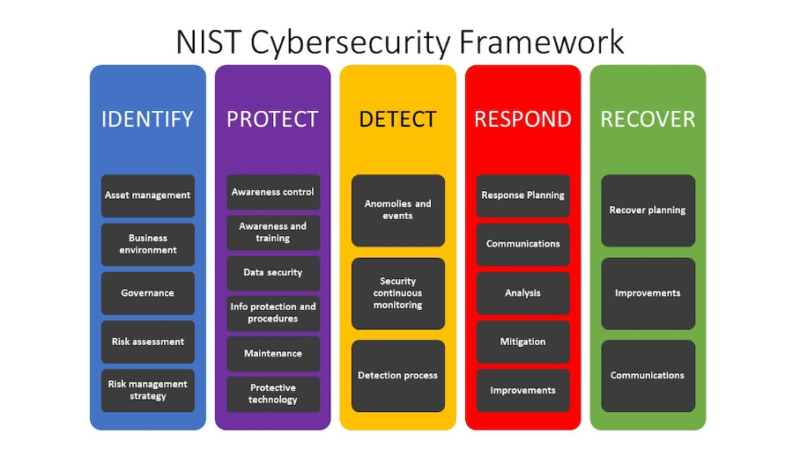

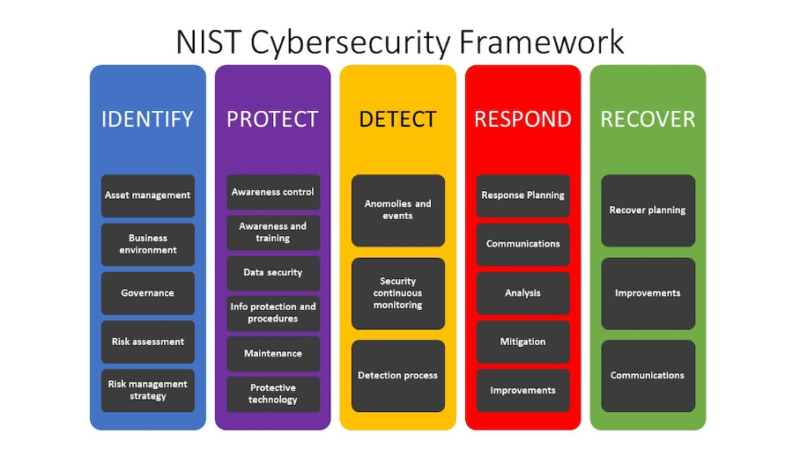

- Wybór narzędzi i frameworków: Organizacja powinna wybrać narzędzia i frameworki do mapowania ataków, które spełniają jej potrzeby i wymagania. Mogą to być narzędzia typu open-source lub komercyjne, takie jak NIST Cybersecurity Framework czy OWASP TOP10.

- Przeprowadzenie analizy ryzyka: Organizacja powinna przeprowadzić analizę ryzyka, aby określić, jakie zagrożenia mogą dotyczyć jej środowiska i jakie działania należy podjąć, aby je zminimalizować.

- Wdrożenie działań prewencyjnych: Organizacja powinna wdrożyć działania prewencyjne, takie jak szkolenie pracowników, wprowadzenie polityki bezpieczeństwa oraz zarządzanie zasobami i dostępem.

- Monitorowanie i analiza danych: Organizacja powinna regularnie monitorować i analizować dane dotyczące mapowania ataków, aby uzyskać jak najwięcej informacji na temat atakujących, ich technik, taktyk i celów.

- Reagowanie na incydenty: Organizacja powinna mieć plan reagowania na incydenty, który pozwala na szybkie i skuteczne reagowanie na zidentyfikowane ataki.

- Zapewnienie ciągłości działania: Organizacja powinna zapewnić ciągłość działania swoich procesów i systemów, aby zminimalizować szkody w przypadku ataku.

- Regularne aktualizacje: Organizacja powinna regularnie aktualizować swoje narzędzia i rozwiązania, aby mieć pewność, że są one skuteczne w wykrywaniu i ochronie przed nowymi zagrożeniami.

Podsumowanie:

Mapowanie ataków hakerskich pozwala na: zwiększenie skuteczności działań prewencyjnych i reagowania na incydenty, lepsze poznanie taktyki atakujących, identyfikację celów ataku i luk w zabezpieczeniach, poprawienie ochrony przed atakami przyszłymi. Istnieją różne metody mapowania ataków, takie jak analiza sieciowa, analiza logów, analiza danych, analiza behawioralna, analiza zagrożeń, analiza zachowania czy analiza działań. Narzędzia i frameworki, które służą do mapowania ataków to m.in. NIST Cybersecurity Framework, OWASP TOP10, MITRE ATT&CK, Cyber Kill Chain, Diamond Model.

Przykładem ataku, który został zmapowany jest operacja Dragonfly grupy APT28. Warto jednak pamiętać, że mapowanie ataków ma także swoje ograniczenia. Są nimi: trudności z identyfikacją atakujących, utrzymanie anonimowości hakerów czy problemy związane z implementacją narzędzi do mapowania ataków. Po zidentyfikowaniu celów ataku i luk w zabezpieczeniach na podstawie mapowania ataku, należy podjąć odpowiednie działania, takie jak naprawa luk, wzmocnienie zabezpieczeń czy edukacja pracowników.

Pozdrawiam – Mariusz Wilczyński

Źródła:

[1] https://attack.mitre.org/

[2] https://owasp.org/www-project-top-ten/

[3] https://www.lockheedmartin.com/en-us/capabilities/cyber/cyber-kill-chain.html

[4] https://www.nist.gov/

[5] https://www.microsoft.com/en-us/securityengineering/sdl/threatmodeling

[6] https://malpedia.caad.fkie.fraunhofer.de/

[7] https://www.secureworks.com/

[8]https://docs.google.com/spreadsheets/d/1H9_xaxQHpWaa4O_Son4Gx0YOIzlcBWMsdvePFX68EKU/edit

[9] https://threatconnect.com/

[10] https://www.vmware.com/security.html

[11] https://www.fireeye.com/

[12] https://www.crowdstrike.com/

[13] https://www.tripwire.com/

https://www.snort.org/

https://zeek.org/

[14] https://en.wikipedia.org/wiki/Fancy_Bear

[15] https://www.mandiant.com/resources/blog/tracking-apt29-phishing-campaigns

[16] https://www.mandiant.com/resources/blog/apt10-targeting-japanese-corporations-using-updated-ttps