Wstęp

Jakiś czas już nie pisałem, ponieważ zająłem się tworzeniem innych materiałów. Lecz uznałem, że nie może być tak, że nie do dostajesz nowych artykułów do przeczytania. Tak więc tym razem pomyślałem, że troszkę popiszę o incydentach, bo w sumie nie poruszałem jeszcze tego tematu, a przydałoby się o nim co nieco powiedzieć. Mam nadzieję, że nie wypadłem z rytmu mimo przymusowej przerwy i artykuł będzie tej samej jakości, co zwykle, albo nawet lepszy.

Plan odpowiedzi na incydent bezpieczeństwa to też część zarówno planu kontynuacji działania, jak i planu przywracania po katastrofie. Tak jak i one, ma on za zadanie przywrócić działanie biznesu po wystąpieniu katastrofy – w tym przypadku będzie to po prostu inny rodzaj zagrożenia. Plan odpowiedzi na incydenty bezpieczeństwa ma za zadanie wykrycie, jakich technik wykorzystano do ataku na systemy poprzez napastnika. Tak, aby wszystkie podatności mogły zostać załatane oraz aby można było wyciągnąć wnioski na przyszłość i uchronić się przed tego typu atakami.

Plan odpowiedzi na incydenty bezpieczeństwa, plan ciągłości działania oraz plan przywracania po katastrofie wymagają zaawansowanego planowania i dyskusji w danej organizacji, aby jak najlepiej dopasować się do jej specyficznych wymagań. Taki plan trzeba też udokumentować, nad czym dziś się postaramy pochylić przynajmniej w jakiejś części – zapewne na tym jednym artykule nie skończę.

Dodatkowo stworzenie takich planów pomaga podnieść poziom bezpieczeństwa, jaki i znaleźć miejsca, w których są błędy lub istnieje konieczność poprawy systemów, procedur czy samych procesów. Tak że nie dosyć, że dzięki tym planom wystąpienie incydentu jest mniej prawdopodobne, ale również, gdy taki incydent wystąpi, dużo łatwiej wraca się do pełni działania.

Przegląd incydentów bezpieczeństwa

Incydent bezpieczeństwa to sytuacja, w której poufność, dostępność lub integralność informacji jest albo będzie naruszona. Incydentem może być też jakiekolwiek naruszenie polityki bezpieczeństwa informacji bądź jakichkolwiek innych polityk bezpieczeństwa w organizacji.

Jest kilka różnych typów incydentów bezpieczeństwa, postaram się przedstawić Ci kilka z nich poniżej:

- Nadużycia konta na komputerze — Dla przykładu dzielenie się hasłem i loginem do swojego konta.

- Wtargnięcie do sieci bądź komputera — Jest to nieautoryzowany dostęp do sieci lub komputera. Można do tego wykorzystać różne techniki.

- Kradzież bądź wyciek informacji — Mimo wprowadzonych kontroli dalej może istnieć możliwość kradzieży czy też wycieku informacji przez napastnika lub osoby niepożądane.

- Malware — Jakikolwiek wirus w sieci czy na komputerach końcowych możemy zrobić niezły bur** czy to na urządzeniach sieciowych, czy to na komputerach końcowych.

- DOS/DDOS — Oba te ataki odcinają dostęp, tak więc również są incydentem.

- Zaszyfrowanie bądź zniszczenie krytycznych informacji — Opis sam mówi za siebie.

- Ujawnienie poufnych informacji — To dotyczy każdej poufnej informacji, która zostanie ujawniona niepowołanym osobom.

- Kradzież systemu — Czy to telefon, czy laptop albo sprzęt sieciowy – może on zostać skradziony. Takie sprzęty mogą posiadać poufne informacje. I gdy taki sprzęt zostanie wykradziony, mamy incydent bezpieczeństwa, nawet jeśli mamy dysk zaszyfrowany – ponieważ zdarzenie miało miejsce, a szyfrowanie można zdjąć.

- Zniszczenie systemu — Może nastąpić zniszczenie systemu czy też np. dysku, które nie pozwoli na dostęp do danych. Czyli jedna z trzech zasad bezpieczeństwa wymienionych powyżej zostanie złamana i mamy incydent.

- Naruszenie integralności danych — Czy to napastnik, czy to wirus może zniszczyć dane przechowywane w systemie bądź je zmienić. W tym wypadku również będziemy mieć incydent bezpieczeństwa.

- Sabotaż — Tu również chyba tytuł mówi wszystko.

Powyżej podałem Ci tylko kilka przykładów, ponieważ nie jestem w stanie wypisać Ci każdej możliwości, gdy wystąpi incydent bezpieczeństwa. Ale mam nadzieję, że dzięki powyższym przykładom zrozumiesz, na czym incydenty bezpieczeństwa polegają.

Pamiętaj, że incydenty bezpieczeństwa mogą być krytyczne dla organizacji, ale mogą być również takie incydenty, które będą zagrażać życiu. Dla przykładu może zostać zaatakowany szpital, może zostać zaatakowane auto. Od jakiegoś czasu testowane są auta automatyczne, które same prowadzą – i teraz wyobraź sobie, że takie auto zostaje przejęte przez napastnika i on kieruje Cię w drzewo.

Takie incydenty są tragiczne, dlatego wszystkie zasoby mogące wpłynąć na zdrowie lub życie ludzkie powinny być zabezpieczone x100. Nad nimi trzeba się pochylić bardziej i dużo więcej wysiłku zaangażować, by upewnić się, że są odpowiednio zabezpieczone.

Fazy reakcji na incydenty

Aby odpowiednio i efektywnie reagować na incydenty, wszystko trzeba zorganizować, udokumentować i ćwiczyć. Jeśli przeczytałeś więcej niż tylko ten artykuł na moim blogu, to myślę, że już wiesz, że jestem wielkim fanem dokumentowania. Odkąd pamiętam, nie lubiłem pisać i dokumentować, ale po przeczytaniu paru książek, w których pisano o korzyściach z zapisywania, zacząłem i ja to robić, i naprawdę się do tego przekonałem. Jak sam widzisz, prowadzę dzięki temu bloga.

Zapisywanie jest naprawdę dobre – niestety jesteśmy tylko ludźmi i się mylimy, zapominamy i tak dalej. A gdy coś spiszemy, to zobaczymy też dużo szybciej, co można pochwalić. Tak, wiem, że to Cię irytuje, bo już Ci mówiłem, żebyś zapisywał, ale będę to powtarzał w koło, ponieważ to przynosi efekty. A jestem zdania, że trzeba robić to, co przynosi efekty, a nie brnąć wciąż w to samo mimo mizernych efektów.

Dobrze więc, przejdźmy do rzeczy: poniżej wylistuję Ci, jakie fazy reakcji powinien zawierać dobry plan reakcji na incydenty bezpieczeństwa, a następnie rozwinę, czym te fazy są.

Fazy

- Planowanie

- Wykrycie

- Zapoczątkowanie

- Analiza

- Powstrzymywanie

- Wytępienie

- Przywracanie

- Implementacje po incydencie

- Zamknięcie

- Przegląd po incydencie

- Przechowywanie dowodów

Planowanie

Jeszcze zanim zajmiemy się odpowiadaniem na incydenty, musimy sobie przygotować plan, przygotować jakieś przewodniki i procedury na okoliczność wystąpienie takiego incydentu. By takie procedury stworzyć, trzeba dobrze poznać, jak funkcjonuje nasza organizacja. Jakich technologii używamy, jakie mamy procesy i tak dalej; to pomoże nam ustalić procedury i plan działania tak, aby był zgodny właśnie z technologią, z politykami bezpieczeństwa, z operacjami i tak dalej.

Dzięki temu zarówno plan, jak i procedury będą jak najrzetelniej odwzorowywać stan rzeczywisty, za czym idzie lepsze dopasowanie ich do organizacji. Musisz pamiętać, by taki plan uwzględniał również zewnętrznych dostawców, ponieważ są oni ważną częścią organizacji. Większość firm bardzo dużo swoich aspektów działania wydelegowywuje do innych firm.

Wykrycie

Jest to moment, w którym organizacja zdaje sobie sprawę z faktu, że incydent bezpieczeństwa ma bądź miał miejsce. Z powodu dużej ilości zdarzeń, które mogą spowodować incydent, istnieje wiele źródeł, z których może nadejść informacja o incydencie. Poniżej postaram się wymienić Ci kilka z nich:

- Alerty z SIEM

- Spowolnienie sieci lub aplikacji

- Alerty z DLP

- Zgłoszenie przez pracownika

- Alerty z IPS

- Anonimowe zgłoszenie

- Alerty z IDS

- Zgłoszenie od mediów

To niewyczerpana lista możliwości, skąd może przyjść do nas informacja o incydencie. Dlatego właśnie należy dobrze poznać organizację, by wiedzieć, skąd takich informacji się spodziewać.

Zapoczątkowanie

To faza, w której incydent się rozpoczyna. Zazwyczaj w tym momencie jest wysyłany alert do zespołu, który zajmuje się incydentami.

Analiza

W tej fazie zespół zajmujący się incydentami zajmuje się analizą dostępnych danych w celu znalezienia, co jest celem, kim jest napastnik, co chce on osiągnąć poprzez atak oraz jaki impakt ma bądź będzie mieć incydent.

Powstrzymywanie

Jak sama nazwa wskazuje, ta faza polega na zatrzymaniu incydentu. Powstrzymanie go będzie zależało tak naprawdę od tego, jak został przeprowadzony atak przez napastnika.

Wytępienie

Bardzo mi się podobała taka nazwa, dlatego jej użyłem. Wytępienie to kolejna faza, w której zespół zajmujący się incydentami ucina rootcase incydentu. Dla przykładu pozbywa się malwaru czy połączenia sieciowego, które powoduje incydent.

Przywracanie

Przywracanie po incydencie rozpoczyna się, gdy incydent zostanie już zabezpieczony i nie powoduje dalszych szkód, zebrano o nim niezbędne dane itd. Nastąpił czas na przywrócenie systemów do działania, przywrócenie z kopii, zamianę uszkodzonych części czy też skradzionego sprzętu. Tak jak zawsze, działanie zależne jest od tego, co stało się podczas incydentu.

Implementacje po incydencie

Po incydencie wyciągamy wnioski i dochodzimy do tego, czego nam brakowało i dlaczego systemy padły. Następnie obmyślamy plan wdrożenia rozwiązań, które pomogą uniknąć tego typu incydentów w przyszłości.

Zamknięcie

Jeśli pomyślnie przejdziemy przywracanie oraz implementację, możemy oficjalnie zamknąć incydent.

Przegląd po incydencie

Gdy już zamkniemy incydent, musimy wszyscy usiąść na chwilkę i zastanowić się, czy zareagowaliśmy wystarczająco szybko, czy wykorzystaliśmy odpowiednie narzędzia itd. To wszystko muszą ustalić po każdym incydencie zespoły, które zajmują się incydentami bezpieczeństwa. Poźniej, jeśli zostaną znalezione miejsca do poprawy, to trzeba je poprawić.

Przechowywanie dowodów

Ostatnią fazą jest przechowywanie dowodów z incydentów – na przykład do procesów i innych sytuacji, w których one będą potrzebne. Powinny być wyznaczone osoby odpowiedzialne za zbieranie i później archiwizowanie dowodów, gdyby były potrzebne.

Jak stworzyć plan reakcji na incydenty?

By stworzyć odpowiedni plan reakcji na incydenty potrzeba czasu, nie da się go zrobić ot tak. A przygotowanie takiego planu już w trakcie incydentu nie jest nawet opcją. Tak samo jak nie budujemy domów w zimę, tak i nie tworzymy planu podczas trwania incydentu. Dalej porównując, podczas zimy będziemy mieć masę problemów i dom wtedy zbudowany nie będzie tak solidny jak ten zbudowany latem. Tak samo plan tworzony podczas stresu nie będzie działał jak trzeba.

Tak jak już wcześniej wspomniałem, osoba tworząca plan reakcji na incydenty – najczęściej security manager – musi poznać dobrze organizację, by plan był odpowiedni i działał, musi poznać procesy biznesowe, technologie oraz wszelkie zależności.

Cele

Jak zawsze, zanim zaczniemy cokolwiek tworzyć, musimy najpierw się zastanowić, jaki mamy cel. Organizacja musi wyznaczyć własne cele, by efektywnie wprowadzić plan reakcji na incydenty, ponieważ jeśli te cele nie będą dobrze obrane, plan może nie spełniać odpowiednich wymagań biznesowych.

Poniżej postaram Ci się wylistować kilka celów, które mogą pasować do ogółu organizacji, ale możesz mieć ich oczywiście więcej:

- Minimalny lub całkowity brak wpływu na operacje biznesowe związane z klientem

- Brak możliwości utraty krytycznych danych

- Zapewnienie szybkiego przywracania po incydencie

- Zapewnienie, że nie zostanie nic ujawnione

- Zapewnienie, że koszty incydentu zostaną w pełni pokryte z ubezpieczenia cybernetycznego

Dojrzałość organizacji

Tak jak już pisałem, manager tworzący plan musi określić dojrzałość organizacji i jaki jest poziom dojrzałości, do którego dąży. Zanim przejdziemy do przykładu, przedstawię Ci poziomy dojrzałości według CMMi-DEV (Capability Maturity Model Integration). Czym jest CMMI i model dojrzałości możecie znaleźć tutaj i przeczytać o nim więcej.

Poziomy:

- Wstępny — To proces tworzony na szybko, niekonsekwentny, niemierzalny, brakuje mu powtarzalności.

- Zarządzany — To proces wykonywany konsekwentnie i przynosi jakieś wyniki.

- Zdefiniowany — To proces, który jest dobrze zdefiniowany i udokumentowany.

- Zarządzany ilościowo — Jest to proces dobrze zdefiniowany, udokumentowany, ale i mierzalny za pomocą jednej bądź więcej miar.

- Optymalny — To mierzalny proces, który jest w ciągłym rozwoju.

Dobrze, gdy już znamy poziomy, to załóżmy, że nasz poziom dojrzałości dla odpowiedzi na incydent bezpieczeństwa jest Wstępny, a chcemy osiągnąć Optymalny. Może to kosztować wiele pracy i wielu lat rozwoju, by osiągnąć ten poziom dojrzałości.

Zasoby

Tak jak zawsze, by dobrze realizować zadania, potrzebne są odpowiednie zasoby czy to ludzkie, czy to narzędzia. Musisz pamiętać, że na każdym etapie obsługi incydentu są potrzebne zarówno inne umiejętności, jak i inne narzędzia. Poniżej postaram się przedstawić Ci trochę informacji o tym, jakich ludzi potrzebujesz, a później też opowiemy sobie o narzędziach.

Ludzie

Tak jak wspomniałem powyżej, postaram się pokazać Ci, jakich ludzi potrzebujesz do odpowiedzi na incydenty.

- Wykrywanie i analiza incydentu — Zazwyczaj będzie to osoba, która pracowała bądź pracuje w SOCu i ma umiejętności, które pozwolą jej sprawnie wykryć incydent. Potrafi ona wykorzystać narzędzia do monitorowania i szybko wyłapuje niuanse, na które inny specjalista może nie zwrócić uwagi. Ta osoba otrzymuje alert i analizuje, wyciągając wszystkie detale.

- Ekspert sieci, systemów, aplikacji — Posiadając wiedzę z danej dziedziny, na przykład systemów sieci czy aplikacji, osoba taka pomaga specjaliście z SOC w znalezieniu znaczenia danego incydentu oraz jego konsekwencji.

- Analiza malware i inżynieria wsteczna — Osoba z umiejętnościami, które umożliwiają jej sprawdzenie, co zawierało złośliwe oprogramowanie i co ono zrobiło w systemie, a także inżynieria wsteczna pomagają organizacji zrozumieć, na czym polegał incydent i jak mogą się przed takimi incydentami zabezpieczyć w przyszłości

- Dowódca incydentu — Taka osoba ma już dużo doświadczenia z incydentami i jest w stanie przejąć dowodzenie nad incydentem. Zazwyczaj takie zarządzanie jest potrzebne tylko w wypadku incydentów mających duży wpływ na organizację i angażujących wiele grup czy działów w organizacji bądź też poza nią.

- Komunikacja kryzysowa — Osoba taka musi mieć umiejętności komunikacji zarówno wewnątrz organizacji, jak i poza jej ramami, by zależnie od potrzeb poprowadzić narrację odpowiednio dla klientów, akcjonariuszy czy też opinii publicznej.

- Prawnicy — Prawnicy sprawdzą obowiązujące prawa i zadecydują odnośnie zewnętrznej komunikacji wystosowanej do klientów, akcjonariuszy czy też organów ścigania.

- Dyrektorzy — Ludzie z biznesu, którzy podejmują kluczowe i krytyczne decyzje biznesowe podczas incydentu. Na przykład może to być osoba, która może pozwolić na wyłączenie serwera.

To ludzie są najważniejsi w obsłudze incydentu, wiec należy ich dobierać rozważnie.

Narzędzia

Większość incydentów dotyczy malware, dlatego poniżej wymienię Ci troszkę narzędzi do wykrycia takiego incydentu. Ponieważ bez narzędzi organizacja jest jak dziecko we mgle – nie wie, co się dzieje, nie wie, o co chodzi, nie może wyciągać z incydentu wniosków. Narzędzia te pomagają również w samej analizie incydentu czy też w przywróceniu działania systemu po incydencie. Tak więc poniżej lista narzędzi wykorzystywana przy incydencie:

Lista narzędzi

- Zbieranie logów

- Korelacja logów

- Alarmowanie

- Threat hunting

- Threat inteligence

- Przeciwdziałanie malware

- Zapobieganie włamaniom do sieci

- Filtrowanie stron

- Monitorowanie aktywności plików

- Analiza kryminalistyczna

- Nadzór wideo

- Archiwizowanie zapisów

Outsourcing

Jak sam widzisz, zarówno liczba personelu, ich umiejętności jak i ilość narzędzi powodują, że organizacje często decydują się na wydelegowanie obsługi incydentu. Z racji, że incydenty mogą dziać się w różnych godzinach – praktycznie całodobowo – ciężko jest zapewnić organizacji odpowiednią ilość specjalistów, którzy będą w stanie reagować całą dobę na incydenty.

Wiec dodatkowo wchodzi budżet, który trzeba przeznaczyć na danych specjalistów. Częściej opłaca się wydelegować obsługę takiego incydentu do firmy zewnętrznej. Jak każdy outsourcing ma to swoje minusy, ale zbudowanie i utrzymanie swojego zespołu jest kosztowne zarówno finansowo, jak i czasowo.

Threat hunting

Celem threat huntingu jest wcześniejsze wykrycie włamania. Poszukiwanie zagrożeń jest wykorzystywane do proaktywnego poszukiwania śladów włamania. Zamiast czekać na incydent i monitorować systemy, threat hunting wykorzystuje narzędzia w celu znalezienia wskaźników naruszenia.

Gdy atakujący zostanie wykryty wcześniej, możliwe jest, że incydent będzie miał mniejszy wpływ na organizację, bądź też że atakujący nie osiągnie zamierzonego celu. W celu uruchomienia wczesnego wykrywania za pomocą threat huntingu obsługa incydentu w organizacji musi być minimum na poziomie „Zarządzany ilościowo” bądź wyższym, by te działania miały sens.

Zewnętrzny prawnik

Organizacje czasem również wynajmują zewnętrznego prawnika, który robi ekspertyzę prawnych aspektów reagowania na incydenty bezpieczeństwa informacji. Mogą oni również pomóc w innych aspektach związanych z bezpieczeństwem czy też z prywatnością. Ale jak to zawsze w przypadku outsourcingu, także tutaj mamy pewne minusy, troszkę więcej dowiesz się o nich tutaj.

Role i odpowiedzialności

Tak jak wszędzie trzeba określić role i odpowiedzialności, tak i w planie reakcji na incydenty bezpieczeństwa musi się to znaleźć. Gdy role i odpowiedzialności są jasno określone, można poprawnie zarządzać incydentem. Poniżej postaram się opisać takie role i odpowiedzialności.

Lista ról i odpowiedzialności

- Raportowanie problemów związanych z bezpieczeństwem – W wielu organizacjach raportowanie o problemie leży również po stronie pracowników, a nie tylko po stronie systemów. Co jest – trzeba to podkreślić – kluczowe, ponieważ pracowników zajmujących się bezpieczeństwem zawsze jest zdecydowanie mniej względem innych działów. Trzeba pamietać również, że to nie oni określają, czy jest to incydent czy też nie. To jest robione na etapie analizy danego problemu. Analizuje się, czy zgłoszony problem był/jest incydentem, czy jest to problem innego rodzaju.

- Wykrycie / rozpoznanie incydentu – Tu głównym obowiązkiem pracowników/pracownika będzie monitorowanie na bieżąco wszelkich zdarzeń systemowych lub też zgłoszeń od pracowników. Będzie to osoba zarówno z SOC, jak i helpdesk, który ma częsty kontakt z użytkownikiem końcowym, dzięki czemu jest w stanie szybciej wykryć incydent.

- Zadeklarowanie incydentu – Któryś z pracowników musi mieć władzę, by móc formalnie zadeklarować incydent bezpieczeństwa. Jest to bardzo ważne stanowisko, osoby na nim są przeszkolone w wykrywaniu różnorakich rodzajów incydentów oraz w postępowaniu zgodnie z procedurami, by we właściwy sposób poinformować odpowiednie osoby o incydencie.

- Koordynator incydentu – Ktoś musi być wyznaczony, aby koordynować różne aktywności podczas i po incydencie. Organizacje zazwyczaj wybierają eksperta danej domeny, który posiada wiedzę na temat technologii oraz umiejętności zarządcze, by być w stanie pomóc w zarządzaniu podczas analizy, trwania oraz po rozwiązaniu incydentu.

- Komunikacja wewnętrzna – Tutaj ktoś będzie odpowiedzialny za informowanie o incydencie wewnątrz organizacji. To pomaga wszystkim grupom w organizacji być poinformowanym tak, by odpowiednio odpowiadać na incydent. A skoro czytasz tego bloga, to wiesz, jak cenna informacja.

- Komunikacja zewnętrzna – Osoba na tym stanowisku będzie odpowiedzialna za komunikację zewnętrzną np. z klientami, partnerami, urzędnikami itd. Zazwyczaj rola ta jest podzielona na kilka osób. Jedna tworzy komunikację, druga ją akceptuje.

- Konsultacja z prawnikiem – Warto skonsultować się z prawnikiem – czy to wewnętrznym, czy to zewnętrznym – odnośnie praw, regulacji i umów, by mógł on podpowiedzieć pozostałym uczestnikom incydentu, jak postępować i jakie kroki powinny zostać podjęte, a jakie – nie.

- Osoba opisująca – W zespole obsługującym incydenty musi być też rola, która będzie zapisywać wszystkie aktywności zarówno w trakcie, jak i po incydencie. Nie ogranicza się to tylko do samej odpowiedzi na incydent, ale będą to również podejmowane decyzje, komunikacja, logi i wszystko, co zostanie znalezione po analizie kryminalistycznej.

- Analityk kryminalistyczny – Niektóre incydenty wymagają wiedzy analityka kryminalistycznego, który jest w stanie zebrać ją i odpowiednio przedstawić w sądzie, jeśli będzie to potrzebne.

- Ograniczanie, eliminacja i odzyskiwanie – Zespół zajmujący się tymi obowiązkami ma za zadanie ograniczyć incydent, a później go wyeliminować i na końcu przywrócić systemy do normalnego działania sprzed incydentu. Zazwyczaj wszystkie powyższe zadania wykonywane są przez te same osoby, choć czasem może się zdarzyć, że obowiązki będą podzielone.

- BCP i DRP – W wypadku, gdy incydent będzie krytyczny i usługi mogą zostać wyłączone na dłuższy czas, możemy być zmuszeni do uruchomienia DRP bądź też BCP do obsługi incydentu, by przywrócić bądź kontynuować krytyczne operacje biznesowe, które zostały zaangażowane w incydent.

Analiza luk

Jeśli mamy już jakiś plan reakcji na incydenty w organizacji, to musimy go przeanalizować, znaleźć w nim luki i je zaadresować. Analiza luk w planie to najlepszy sposób na jego rozwój. Można dzięki temu zrozumieć, czego brakuje, jaki budżet będzie potrzebny oraz jaki personel zatrudnić, by móc odpowiednio zamknąć luki i poprawić plan reakcji na incydenty.

Gdy nie mamy żadnego planu, to również musimy zrobić analizę i dowiedzieć się, co nam będzie niezbędne, by to osiągnąć. Mówi się, że łatwiej zbudować dom na nowo, niż wyremontować stary – może i jest w tym coś racji. Ale może mieć to dwie strony, ponieważ na rozwój może być wymagany mniejszy budżet, do którego łatwiej będzie przekonać zarząd 🙂

Tworzenie planu

Jak już przegadaliśmy wszystkie powyższe, możemy wreszcie zająć się pisaniem planu. Powinien on zawierać polityki, role, odpowiedzialności i akcje, które trzeba będzie wykonać w wypadku wystąpienia incydentu bezpieczeństwa informacji. Poniżej króciutka lista tego, co taki plan powinien zawierać.

- Polityki

- Role i odpowiedzialności

- Możliwości wykrywania incydentów

- Komunikacja

- Rejestrowanie

Trzeba również stworzyć plany działania na wypadek konkretnych incydentów. To pomoże w szybszym rozwiązaniu incydentów, za czym idzie ograniczenie szkód dla organizacji. Plany takie będą inaczej mówiąc procedurami na wypadek konkretnego incydentu. Oczywistym jest, że nie będziesz w stanie zrobić procedur na wszelkiego rodzaju incydenty, ale będziesz w stanie stworzyć je na te dobrze znane, jak np. te z poniższej listy:

- Zgubiony lub utracony laptop

- Zgubiony lub utracony telefon

- Wymuszenia i oszustwa przelewowe

- Wyciek danych

- Kradzież danych kart płatniczych

- Ransomware

- Malware

- Ukradzione poświadczenia

- Krytyczne podatności

- DDOS

- Nieautoryzowany dostęp

- Naruszenie praw, regulacji, kontaktu

- itd.

Aktualizacja dokumentu

Pamiętaj, tak jak w wypadku jakiegokolwiek innego dokumentu w organizacji, tak i ten musi być regularnie przeglądany i aktualizowany. Wszystkie dokumenty i procedury które mu towarzyszą – również. Za każdym razem powinien przejść analizę luk, by móc go poprawić tam, gdzie się da. Tak jak przy poprzednich dokumentach, należałoby go przejrzeć raz do roku, ale nikt nie zabroni Ci robić tego częściej.

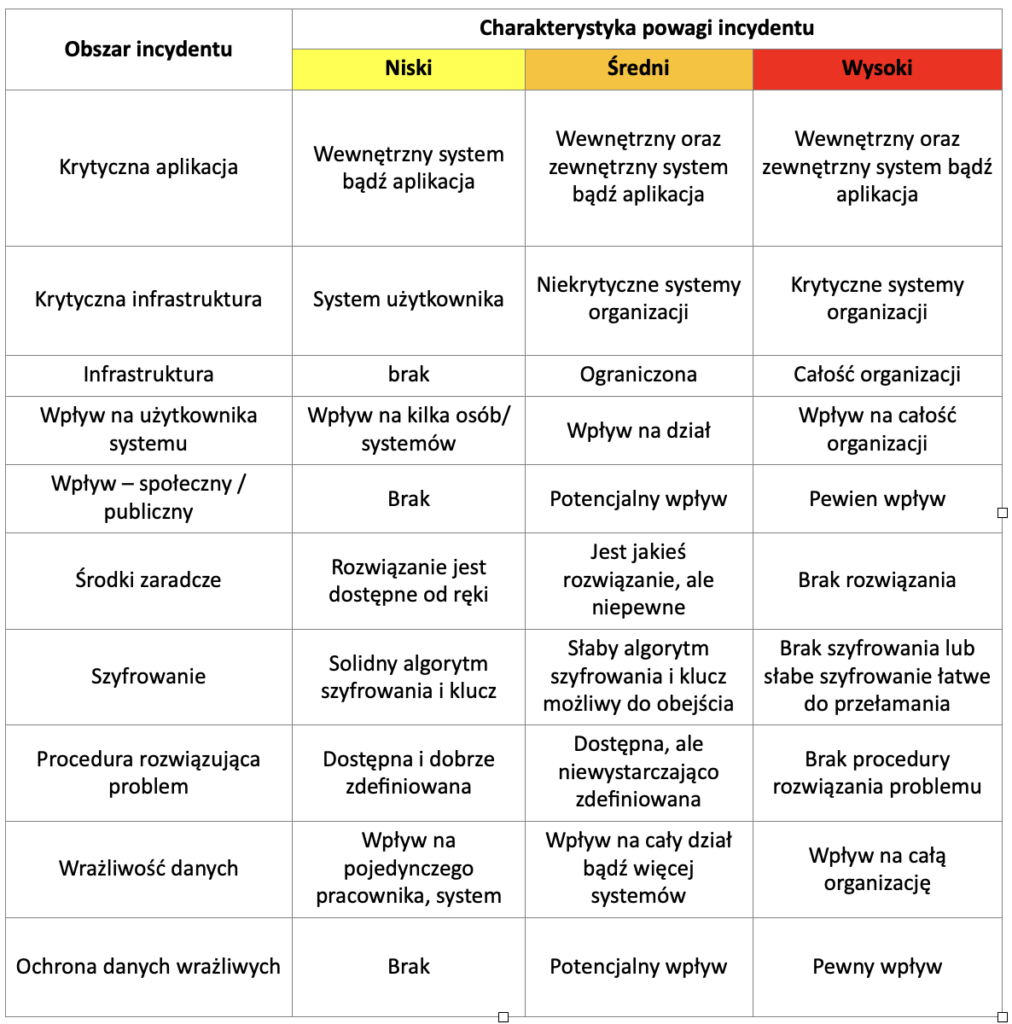

Klasyfikacja incydentu

Tak jak już Ci wcześniej wspomniałem, jest bardzo dużo różnych incydentów i mogą one występować w różnych odmianach, wiec niemożliwe jest opisanie ich wszystkich. Ale – jak wszystko w życiu – możemy je klasyfikować. Klasyfikujemy je po dotkliwości i wpływie na organizację.

Czasem incydent może mieć bądź może nie mieć wpływu na informacje wrażliwe, własność intelektualną itd. Poniżej przedstawię Ci przykładową tabelę klasyfikacji informacji. Mam nadzieję, że na jej podstawie będziesz mógł w łatwy sposób zrozumieć, na czym polega klasyfikacja.

Eskalacja

Wewnętrzna komunikacja ma krytyczne znaczenie, by efektywnie odpowiadać na incydenty. W trakcie trwania incydentu zespół od komunikacji informuje odpowiednie jednostki, tak, by mogły one wiedzieć, na jakim etapie jest dany incydent. Komunikacja wewnętrzna powinna znaleźć się w planie reakcji na incydenty. Formy eskalacji mogą przyjąć np. dwie formy takie, jak poniżej:

- Poinformowanie kierownictwa o incydencie, gdy się on pojawi. Natychmiastowa klasyfikacja i poinformowanie kierownictwa, jaki obszar obejmuje incydent, po to, aby kierownictwo zangażowało odpowiednie działy biznesowe.

- Poinformowanie kierownictwa, gdy przekroczymy SLA w odpowiedzi na incydent. Niektóre aktywności w odpowiedzi na incydent będą miały określony czas i po przekroczeniu tego czasu ma miejsce eskalacja i kierownictwo może przyjrzeć się sprawie.

Eskalacja nie powinna być stosowana ad hoc, powinna być udokumentowanym procesem. Dzięki temu podczas incydentu działania będą zamierzone i nie będziemy pracować po omacku.

Mierzenie planu odpowiedzi na incydenty

By rozwijać plan, trzeba mierzyć jego wyniki. Jeśli tego nie robimy, nie będziemy wiedzieli, w którym momencie możemy go rozwinąć. Należy przygotować program mierzenia obsługi incydentu. Wskaźniki, które można opracować i za pomocą których można raportować obsługę incydentu mogą być takie, jak na liscie poniżej. Ale nie muszą – jeśli masz ciekawe wskaźniki, o których tu nie napisałem, napisz w komentarzu – z chęcią się dowiem, co pominąłem.

Wskaźniki:

- Liczba incydentów, ich typ oraz wpływ na organizację

- Czas od rozpoczęcia incydentu do momentu, w którym został on wykryty

- Czas potrzebny na analizę incydentu

- Czas potrzebny na powstrzymanie incydentu

- Czas potrzebny na rozwiązanie incydentu

- Liczba wystąpień, kiedy SLA incydentu zostało przekroczone

- Ilość danych naruszonych przy incydencie

- Liczba klientów / zewnętrznych osób dotkniętych incydentem

- Koszt wymagany do rozwiązania incydentu

Testowanie planu

Dokument, jak to dokument – może wyglądać pięknie, być przygotowany w super elegancki sposób. Ale dopóki nie zostanie przetestowany i sprawdzony w praktyce, nie ma wartości. Dlatego należy wykonywać go i sprawdzać, czy to, co zapisaliśmy, ma realne odwzorowanie w rzeczywistości.

W wielu przypadkach test wykaże rozmaite wady takiego planu, ale to dobrze – będziesz miał okazję go poprawić. W wypadku, gdy plan został w jakiś sposób poprawiony, należy wykonać test ponownie, by sprawdzić, czy wprowadzone zmiany realnie rozwiązały dane zagadnienie, które należało poprawić. Poniżej opiszę Ci rodzaje testów, jakie należy wykonać, wraz z ich opisem, byś wiedział, co i jak.

Rodzaje testów

- Przegląd dokumentacji — przegląd dokumentacji to przegląd wszystkich bądź części dokumentów zawartych w planie reakcji incydentów bezpieczeństwa informacji – takich, jak procedury, plany i inna dokumentacja. Zazwyczaj taka dokumentacja jest sprawdzana jedna po drugiej przez osoby odpowiedzialne za dany dokument, tak, aby nanieść odpowiednie zmiany. Oczywiście jest na to wyznaczony z góry czas. Aby nanoszenie zmian nie potrwało przypadkiem roku ???? Celem takiego przeglądu jest sprawdzenie dokładności i kompletności dokumentacji. Gdy już osoba odpowiedzialna za dany dokument naniesie zmiany, osoba odpowiedzialna za plan reakcji na incydenty bezpieczeństwa informacji musi się z nim zapoznać i spojrzeć krytycznym okiem, zanim zatwierdzi dokumentację do dalszych testów.

- Omówienie — Jest to podobny proces do powyższego, tylko w tamtym procesie wykonują go poszczególne osoby odpowiedzialne za dany dokument. A tutaj zbiera się grupa, która przechodzi przez dokument i o nim dyskutuje. Jest to na pewno dłuższy proces niż ten powyżej. Często jest tak, że niektóre tematy się skraca, bo naprawdę ten proces się wydłuża ???? Lider grupy, która dyskutuje, powinien zbierać notatki odnośnie tego, co zostało zaznaczone podczas takiej dyskusji. Dzięki takiej dyskusji też można znaleźć wiele miejsc do poprawy.

- Symulacja — Jak sama nazwa wskazuje, robimy symulację jakiegoś zdarzenia i sprawdzamy, czy procedury przywrócenia zadziałają. By zwiększyć wartość takiej symulacji, trzeba wybrać zdarzenie, które ma dużą szansę wystąpienia. Symulacja może iść dalej, nie musi dotyczyć tylko na przykład wyłączenia serwera. Można też przygotować taką symulację, że serwer znajdujący się u nas padł, ponieważ było trzęsienie czy tego typu katastrofa i kluczowy personel musi iść do salki, w której to będzie kontaktował się z odpowiednimi wyznaczonym osobami w takiej sytuacji. Kreatywność nie zna granic ???? Im więcej aspektów poruszy dana symulacja, tym lepsze wyniki uzyska. Dobry wynik symulacji zaś to taki, gdzie znaleźliśmy błędy, że tak po raz wtóry podkreślę ????

- Na systemie – Podczas corocznego testu penetracyjnego, zespół monitorujący systemy i sieć wskakuje do akcji w odpowiedzi na skanowanie i sondowanie wykonywane przez pentestera.

Trenuj personel

Tak jak w wypadku każdego rodzaju zadań, osoby wykonujące je po treningu potrafią wykonać je lepiej i szybciej, sprawniej i z mniejszą ilością błędów. Tak samo, jak na siłowni, tak i tutaj powtarzanie i trenowanie wzmacnia nasze umiejętności. W ogniu akcji dzięki takiemu szkoleniu będziemy bardziej responsywni, a co za tym idzie, szybciej uda nam się zapoznać z incydentem i na niego odpowiedzieć.

Emocje i stres nie zjedzą nas w ten sam sposób, ponieważ już raz czy dwa czy więcej razy przeszliśmy przez daną sytuację. Zazwyczaj jest tak, że ten pierwszy raz jest najbardziej stresujący, później przyzwyczajamy się do danej rzeczy i nie powoduje ona w nas tak dużych emocji, jak za pierwszym razem. Tak więc wykonywanie zadań testowych typu RED vs Blue i wyciąganie z tych zadać nauki da Ci naprawdę dużo, i jak tylko masz okazję – trenuj.

Podsumowanie

Dziś dowiedziałeś się naprawdę dużo na temat planu reakcji na incydenty bezpieczeństwa informacji. Mam nadzieję, że dzięki temu artykułowi będziesz w stanie stworzyć taki plan. Poznałeś, na czym polega sam plan, ale również to, czym są incydenty bezpieczeństwa, jak można je klasyfikować i wiele, wiele więcej.

To jeszcze nie koniec tematu incydentów,w kolejnym artykule postaram Ci się jeszcze bardziej je przybliżyć 🙂 Mam nadzieję, że te artykuły przynoszą Ci dużo wartości. Proszę, oceń ten artykuł za pomocą gwiazdek, bym tak ja, jak i inni znali wartość tego artykułu 😉

Pozdrawiam – Pusz ????

The form you have selected does not exist.