Wstęp

Rozpoczynamy serię praktyczną w zakresie ochrony infrastruktury informatycznej w organizacji. Na początku opiszę jak działa UTM — czym jest, jakie są rodzaje, przykładowe rozwiązania. W kolejnym wpisie zajmiemy się kolejnymi rozwiązaniami.

UTM to skrót od Unified Threat Management, czyli w pełni zintegrowany system ochrony sieci komputerowej, który łączy w sobie kilka funkcjonalności, służących zabezpieczeniu sieci przed różnego rodzaju zagrożeniami. Unified Threat Management można wykorzystać w różnych miejscach w infrastrukturze sieciowej:

- sieć korporacyjna,

- sieć domowa,

- sieć data center,

- a nawet w chmurze.

UTM zazwyczaj umieszcza się na granicy sieci lub pomiędzy różnymi segmentami sieci w celu ochrony przed zagrożeniami. Jest to zaawansowane urządzenie sieciowe, które integruje wiele funkcjonalności związanych z bezpieczeństwem sieciowym w jednym urządzeniu. UTM działa na zasadzie przetwarzania pakietów danych przesyłanych przez sieć, wykorzystując różne technologie i algorytmy do identyfikacji i blokowania zagrożeń.

Rodzaje UTM:

- UTM sprzętowe — urządzenia, które łączą w sobie funkcjonalności zapór sieciowych, systemów wykrywania i zapobiegania atakom, serwerów poczty elektronicznej, VPN, a także antywirusów i filtrów treści internetowych.

- UTM programowe — oprogramowanie, które może być instalowane na dedykowanym serwerze, ale także na wirtualnej maszynie. Zwykle oferuje podobne funkcjonalności co UTM sprzętowe, ale z reguły jest tańsze i bardziej elastyczne.

UTM służy do zapewnienia kompleksowego zabezpieczenia sieci przed zagrożeniami takimi jak wirusy, ataki hakerskie, spam i phishing. A także do umożliwienia dostępu do sieci firmowej pracownikom z zewnątrz, poprzez VPN. UTM zabezpiecza sieć przed różnymi zagrożeniami, takimi jak:

- wirusy, trojany i innego rodzaju złośliwe oprogramowanie

- ataki DDoS i inne próby przeciążenia sieci

- ataki na poziomie aplikacji, takie jak SQL Injection i Cross-Site Scripting

- próby włamań na systemy informatyczne firmy

- nieautoryzowany dostęp do sieci

- ataki phishingowe i próby wyłudzenia poufnych danych

Jak działa UTM?

W pierwszym kroku UTM analizuje ruch sieciowy, który przechodzi przez urządzenie. Unified Threat Management wykorzystuje różne techniki, takie jak analiza pakietów, filtrowanie zawartości i analiza behawioralna. Używa ich aby określić, czy ruch jest bezpieczny, czy niebezpieczny.

W przypadku wykrycia zagrożenia Unified Threat Management może zastosować różne działania, w zależności od konfiguracji. Na przykład może zablokować ruch sieciowy, który jest uznany za niebezpieczny, lub przekierować go do specjalnego modułu do dalszej analizy.

Jeśli ruch sieciowy zostanie uznany za niebezpieczny, UTM może zastosować różne mechanizmy ochrony, takie jak filtr antyspamowy, antywirus, IPS lub VPN. W przypadku filtru antyspamowego UTM może na przykład odfiltrować niechciane wiadomości e-mail lub zablokować dostęp do niebezpiecznych stron internetowych.

W przypadku zagrożenia, którego UTM nie jest w stanie rozpoznać, UTM może przekazać dane o ataku do specjalnego modułu do dalszej analizy. Na przykład, UTM może przekazać próbkę szkodliwego oprogramowania do laboratorium badawczego, aby określić, czy jest to znany wirus, czy nowy rodzaj zagrożenia.

UTM może także przeprowadzać audyty bezpieczeństwa i raportowanie. Dzięki temu administratorzy sieci mogą monitorować ruch sieciowy i wykrywać zagrożenia na bieżąco. Mogą również analizować raporty, aby lepiej zrozumieć, jakie rodzaje zagrożeń występują w sieci.

UTM działa na zasadzie przetwarzania ruchu sieciowego w czasie rzeczywistym i na wielu poziomach. Urządzenie skanuje każdy pakiet danych i analizuje go z różnych perspektyw, aby wykryć i zablokować zagrożenia. W celu uzyskania maksymalnej skuteczności UTM wykorzystuje wiele technologii, algorytmów i baz danych, takich jak bazy sygnatur wirusów, bazy adresów IP, bazy treści i wiele innych.

Jak wybierać UTM

UTM jest przeznaczony dla firm, które chcą zabezpieczyć swoją sieć przed różnymi zagrożeniami, a jednocześnie chcą mieć łatwy i wygodny sposób zarządzania i monitorowania ruchu w sieci.

Podczas wybierania UTM należy wziąć pod uwagę kilka czynników, takich jak:

- rozmiar sieci — UTM powinien być dopasowany do wielkości sieci, aby zapewnić odpowiednią wydajność

- rodzaj zagrożeń — należy określić, jakie rodzaje zagrożeń są największym problemem dla sieci i wybrać UTM, który oferuje odpowiednie funkcjonalności do ich zwalczania

- łatwość konfiguracji i zarządzania — UTM powinien być łatwy w obsłudze, aby administratorzy sieci mogli łatwo zarządzać i konfigurować urządzenie

- koszt — UTM może być kosztowny. Należy wziąć pod uwagę koszty zakupu, instalacji i utrzymania urządzenia oraz opłat za aktualizacje i licencje

- wsparcie techniczne — warto wybrać UTM, który oferuje dobre wsparcie techniczne, aby w razie problemów można było szybko uzyskać pomoc od producenta

Plusy UTM:

- zapewnia kompleksowe zabezpieczenie sieci przed różnymi zagrożeniami

- łatwość zarządzania — wszystkie funkcjonalności są zintegrowane w jednym urządzeniu

- elastyczność — można dostosować funkcjonalności UTM do specyficznych potrzeb sieci firmy

- wygodny monitoring — łatwo można śledzić ruch w sieci oraz ewentualne ataki

Minusy UTM:

- koszt — UTM sprzętowe i programowe mogą być drogie, a do tego wymagają opłat za aktualizacje

- złożoność — UTM wymaga zaawansowanej wiedzy technicznej do konfiguracji i administrowania

- ograniczona wydajność — w przypadku dużych sieci UTM może nie być w stanie zapewnić wystarczającej wydajności, co może skutkować opóźnieniami i utrudnieniami w pracy użytkowników sieci

Funkcje UTM

Funkcje UTM (Unified Threat Management) obejmują szeroki zakres rozwiązań zabezpieczających sieci komputerowe przed różnymi zagrożeniami. Poniżej przedstawiam najczęściej występujące funkcje UTM:

- Firewall — zapewnia zaporę ogniową, która kontroluje ruch w sieci i chroni ją przed nieautoryzowanym dostępem.

- Antywirus — skanuje pliki i ruch sieciowy w celu wykrycia i usunięcia wirusów, trojanów i innych szkodliwych programów.

- Antyspam — blokuje niechciane wiadomości e-mail, w tym spam i phishing.

- VPN — umożliwia bezpieczne połączenie z siecią firmową z dowolnego miejsca na świecie.

- Kontrola dostępu — zapewnia kontrolę dostępu do zasobów sieciowych przez określenie uprawnień użytkowników.

- Filtry treści — blokują niebezpieczne lub nieodpowiednie treści, w tym strony internetowe, pliki multimedialne i aplikacje.

- IPS (Intrusion Prevention System) – wykrywa i blokuje próby ataków na sieć.

- DLP (Data Loss Prevention) – chroni poufne dane przed wyciekiem poza firmę.

- WAF (Web Application Firewall) – zapewnia ochronę aplikacji internetowych przed atakami.

- Monitorowanie ruchu — umożliwia śledzenie ruchu w sieci i wykrywanie nieprawidłowości.

Funkcje UTM mogą się różnić w zależności od producenta i rodzaju urządzenia lub oprogramowania.

Alternatywą dla rozwiązań UTM (Unified Threat Management) może być zestaw oddzielnych narzędzi zabezpieczających sieć. Obejmują one zazwyczaj dedykowane rozwiązania do kontroli dostępu, firewalli, systemów antywirusowych, antyspamowych, monitorowania ruchu, IPS (Intrusion Prevention System), DLP (Data Loss Prevention), itp.

W przypadku korzystania z oddzielnych narzędzi administratorzy muszą zajmować się konfiguracją, aktualizacją i zarządzaniem każdym z nich. Może to być natomiast czasochłonne i wymagać większych nakładów pracy. Dodatkowo koszt posiadania i utrzymania takiego zestawu narzędzi może być wyższy niż w przypadku UTM. Jest to ważnym czynnikiem przy wyborze rozwiązania.

Warto zaznaczyć, że wybór odpowiedniego rozwiązania zależy od indywidualnych potrzeb i wymagań firmy, a także od budżetu i zasobów, które są do dyspozycji.

Firewall czy UTM?

Firewall to narzędzie służące do blokowania nieautoryzowanego dostępu do sieci lub systemów. Są to zazwyczaj urządzenia sprzętowe lub oprogramowanie, które analizują ruch sieciowy i decydują, który ruch ma być zablokowany, a który może być przepuszczony. Firewall skupia się na blokowaniu ruchu sieciowego na poziomie warstwy sieciowej lub transportowej modelu OSI.

UTM (Unified Threat Management) to natomiast połączenie wielu funkcjonalności w jednym urządzeniu, takich jak firewall, system antywirusowy, filtr antyspamowy, system wykrywania ataków, VPN (Virtual Private Network) oraz wiele innych. UTM skupia się na zapewnieniu wielu funkcji zabezpieczających w jednym urządzeniu i zazwyczaj działa na poziomie warstw sieciowej i aplikacyjnej.

Podsumowując, UTM jest rozszerzeniem funkcjonalności firewalla, które dodaje do niego wiele innych funkcjonalności zabezpieczających, takich jak system antywirusowy czy filtr antyspamowy. Oba rozwiązania są ważne dla zapewnienia bezpieczeństwa sieci i systemów informatycznych. Firewalle są ważne dla blokowania nieautoryzowanego dostępu do sieci lub systemów. Natomiast UTM jest bardziej kompleksowym rozwiązaniem, które dodaje wiele dodatkowych funkcjonalności.

Który z nich może być lepszy? Tak naprawdę, nie ma jednoznacznej odpowiedzi na pytanie, który z nich jest lepszy. W dużej mierze zależy to od konkretnych potrzeb i wymagań użytkownika. Jedni mogą preferować prostsze rozwiązania, takie jak sam firewall, natomiast inni mogą potrzebować bardziej kompleksowych zabezpieczeń, takich jak UTM.

Posiadanie jednocześnie firewalla i UTM może być dobrym rozwiązaniem, ponieważ zapewni to dodatkowe zabezpieczenia, jakie oferuje UTM, a także zwiększy poziom ochrony przed nieautoryzowanym dostępem. Jednakże takie rozwiązanie może wymagać większych nakładów finansowych i zasobów, w związku z czym zależy to od konkretnych potrzeb i możliwości użytkownika.

Przykłady rozwiązań UTM

- Fortinet FortiGate UTM

- Check Point UTM

- SonicWall UTM

- Sophos UTM

- Cisco UTM

- Juniper UTM

- Barracuda UTM

- Stormshield UTM

- Huawei Unified Security Gateway (USG)

- WatchGuard UTM

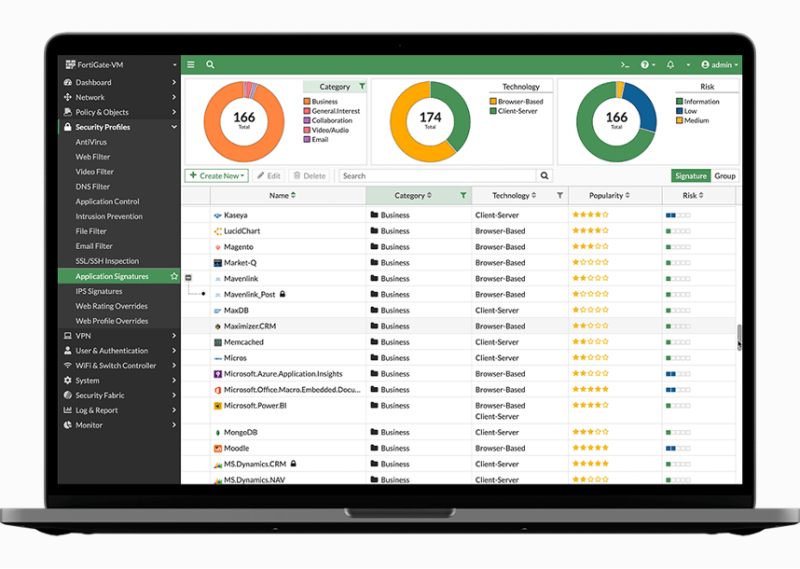

Fortinet FortiGate UTM

Jak działa UTM? / Dodatkowe funkcje, które ma UTM:

- Next-Gen Firewall

- Cloud Service

- Virtual Appliance

- Intrusion Prevention System

- VPN

- Web content filtering

- Anti-malware

- App identification

- TLS/SSL/SSH decryption

- TLS/SSL/SSH inspection

- Anti-malware

- IP reputation

- Integrated WLAN controller

- Traffic visualization

- Traffic analytics

- Networking

- Wireless

- VoIP

- Management

- Network Monitoring

Obecnie na rynku dostępnych jest wiele rozwiązań programowych i aplikacji UTM , ale Fortinet FortiGate UTM jest jednym z najpopularniejszych.

W przeciwieństwie do innych konkurencyjnych produktów UTM Fortinet FortiGate UTM posiada wysokowydajny procesor zabezpieczający, który chroni sieć przed cyberatakami, jednocześnie optymalizując wydajność sieci.

W zależności od Twoich potrzeb Fortinet oferuje kilka odmian, więc możesz wybierać z szerokiej gamy modułów sprzętowych i urządzeń, od poziomu podstawowego do ultra-high-end. Można go skonfigurować w trybie NAT/Route , a także w trybie przezroczystym, aby działał w jednym z tych trybów. Poza tym, gdy trzeba poprawić bezpieczeństwo sieci , tryb transparentny jest używany jako tryb podstawowy.

Kluczową cechą oprogramowania FortiGate UTM jest to, że jest ono obsługiwane przez system FortiOS, który umożliwia wykrywanie złożonych cyberzagrożeń i automatyczne reagowanie w odpowiednim czasie.

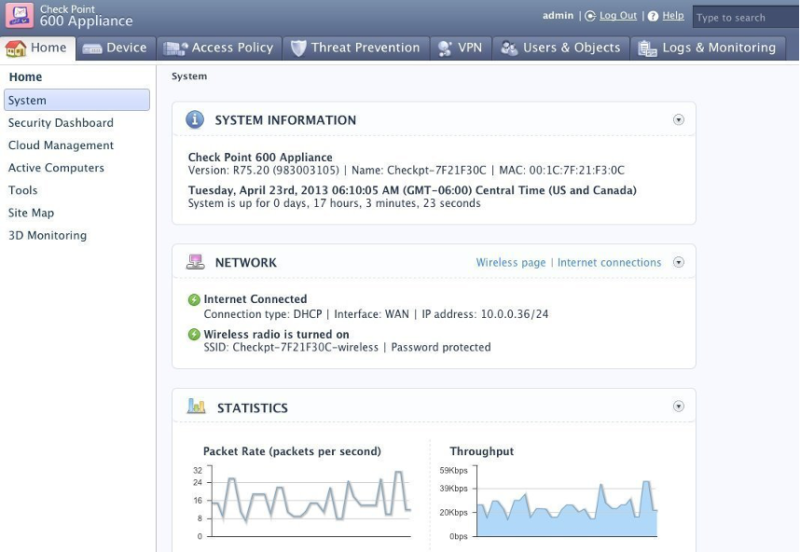

Check Point UTM

Jak działa UTM?/ Dodatkowe funkcje , które ma UTM:

- Firewall

- Site-to-Site and Client-to-Site VPN (Virtual Private Network)

- Identity-Based Security Policies

- URL Filtering

- Centralized Management

- Application Control

- Intrusion Prevention System (IPS)

- Antivirus

- Data Loss Prevention (DLP)

- Threat Prevention Appliances

Spośród wszystkich dostępnych rozwiązań UTM Tools , UTM firmy Check Point jest jednym z najlepszych rozwiązań UTM dostępnych dla wszystkich typów przedsiębiorstw.

Funkcje bezpieczeństwa oferowane przez bramki Check Point wykraczają poza to, co zapewnia NGFW. W Gartner UTM Magic Quadrant firma Check Point jest dobrze rozpoznawana jako lider.

Portfolio produktów Check Point oferuje dwie kluczowe cechy, które sprawiają, że jest to jeden z najbardziej wydajnych produktów w branży, a mianowicie: rozbudowana ochrona przed zagrożeniami oraz wysoka elastyczność.

Dzięki technologii Threat Prevention w Check Point UTM zagrożenia mogą być wykrywane nawet w zaszyfrowanych transmisjach w wyniku peeringu w tunelach SSL i TLS .

Jest to szybki i łatwy sposób dla menedżerów IT w firmach, aby upewnić się, że użytkownicy przestrzegają firmowej polityki bezpieczeństwa podczas surfowania po Internecie lub interakcji z firmowymi danymi.

SonicWall UTM

Jak działa UTM?/ Dodatkowe funkcje, które ma UTM:

- Application control

- APT protection

- Integrated WLAN controller

- IPS

- Cloud sandbox

- IPSec

- Web filtering

- Content filtering

- DLP

- Antimalware

- VPN

- Email Filtering

- IP reputation

- Antivirus

- Antispam

- SSL inspection

Jako najlepszy dostawca narzędzi UTM od samego początku, SonicWall zawsze był zaangażowany w innowacje i od tego czasu jest pionierem w tej branży.

Zapory ogniowe SonicWall nowej generacji są obecnie jednymi z najbardziej zaawansowanych zapór sieciowych. W celu zaspokojenia potrzeb bezpieczeństwa korporacyjnych i średnich firm SonicWall UTM został opracowany w sposób innowacyjny.

Dzięki systemom SonicWall UTM nie musisz się martwić o złożoność typową dla rozwiązań bezpieczeństwa, ponieważ zapewniają one ochronę klasy korporacyjnej i bardzo uproszczone systemy w przystępnej cenie.

Oferują najwyższej jakości produkty UTM, które są przeznaczone do pracy w różnych rozmiarach firm, aby spełnić wszystkie ich wymagania dotyczące bezpieczeństwa.

SonicWall UTM to zaawansowane rozwiązanie zabezpieczające, które obsługuje szeroką gamę technologii, takich jak scentralizowane zarządzanie w chmurze, szyfrowanie i zapory ogniowe.

Ale jedną z najbardziej niezwykłych funkcji i możliwości jest „ Capture Cloud Platform ”, to zintegrowana, oparta na chmurze, scentralizowana usługa zarządzania SonicWall UTM.

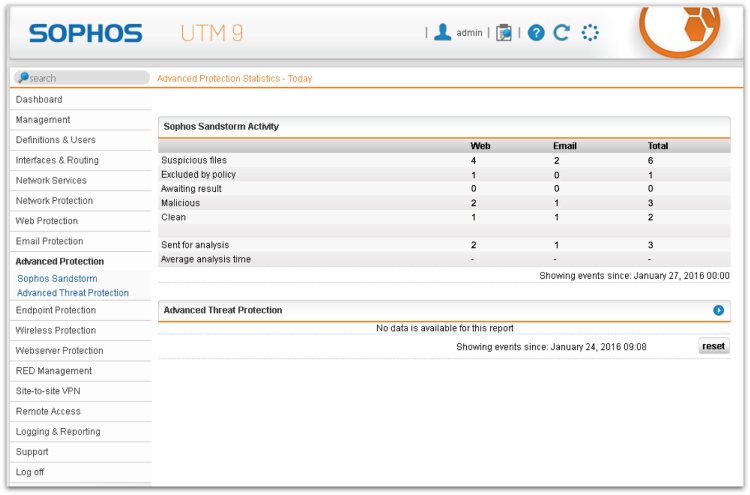

Sophos UTM

Jak działa UTM?/ Dodatkowe funkcje, które ma UTM:

- Next-Gen firewall protection

- Mobile protection

- Web filtering

- Endpoint email encryption

- DLP

- VPN

- Anti-spam

- Advanced threat protection

- Email Protection

- Sandstorm Sandboxing

- Web Server Protection

- Wireless Protection

Najczęstszym skojarzeniem, jakie ludzie mają z Sophos, jest to, że dostarcza rozwiązania bezpieczeństwa punktów końcowych.

Ale jest to całkowicie błędne, ponieważ ta firma jest również jedną z najlepszych w branży, jeśli chodzi o produkty UTM. Ponieważ oprogramowanie Sophos UTM jest powszechnie uważane za jedno z przodujących rozwiązań w branży ze względu na swoją modułowość.

System oferowany przez Sophos jest dobrze wyposażony w łatwy w obsłudze interfejs, który ułatwia tworzenie ścisłych i niestandardowych polityk. W konsekwencji zwiększa to efektywność bezpieczeństwa i zmniejsza ryzyko incydentów bezpieczeństwa poprzez uproszczenie procesu zarządzania bezpieczeństwem.

Dzięki Sophos jest możliwość wdrożenia ujednoliconego rozwiązania do zarządzania zagrożeniami na następujące sposoby:

- Urządzenie sprzętowe

- Urządzenie oprogramowania

- Urządzenie oparte na chmurze

- Darmowa wersja do użytku domowego

- Poziom bezpieczeństwa i wydajność sieci można znacznie poprawić, analizując jej podstawową infrastrukturę bezpieczeństwa.

Można tego dokonać poprzez tworzenie przejrzystych i szczegółowych raportów, a Sophos odgrywa tutaj kluczową rolę, dostarczając te szczegółowe raporty.

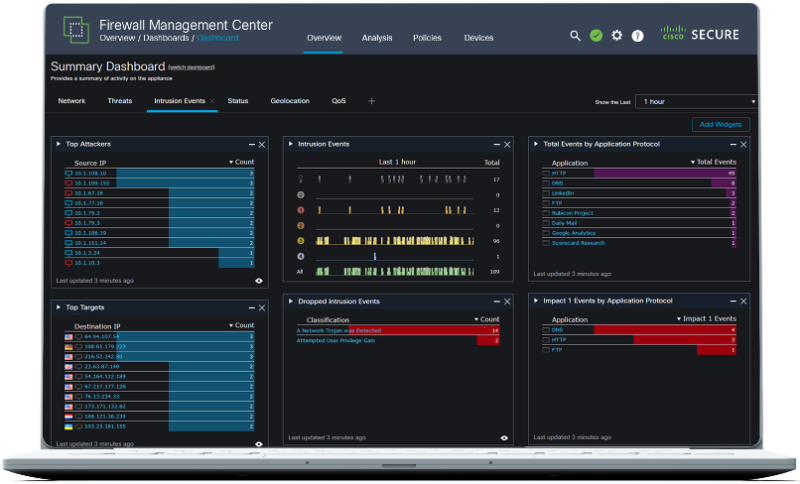

Cisco UTM

Jak działa UTM?/ Dodatkowe funkcje, które ma UTM:

- Physical appliance

- Virtual appliance

- IPS

- VPN

- High availability

- DDoS protection

- Firewall-centered

- URL filtering

- Application control

- Endpoint protection

- Identity services

- Web gateway

- Email security

- Network access control

Aby zaspokoić różnorodne potrzeby organizacji i firm, rozwiązanie Cisco UTM specjalizuje się w dostarczaniu zaawansowanych możliwości obrony przed zagrożeniami.

Klienci mają do wyboru kilka opcji, jeśli chodzi o sprzęt i oprogramowanie wykorzystywane w UTM oferowanych przez Cisco. W rodzinie systemów Cisco UTM Tool wszystkimi systemami można zarządzać z jednej centralnej platformy o nazwie FMC.

Ponieważ zapewnia szeroką gamę produktów i usług, więc dla użytkowników zarządzanie nimi z różnych CMS dla każdego produktu może być naprawdę złożonym zadaniem. Cisco UTM zapewnia bezpieczną usługę inspekcji szyfrowanego ruchu, która może zapewnić następujące korzyści:

- Analizuje zagrożenia i automatycznie je kategoryzuje

- Szybkie identyfikowanie zagrożeń i nadawanie im priorytetów

- Zmniejsz liczbę zdarzeń dziennika rejestrowanych przez system

Dla małych firm dostępna jest nawet opcja płatności „Cisco Easy Pay Plus”, która umożliwia im korzystanie z elastycznych metod płatności. Jeśli chodzi o obsługę klienta, Cisco jest dobrze znane z doskonałej obsługi klienta.

Juniper UTM

Jak działa UTM?/ Dodatkowe funkcje, które ma UTM:

- Web Filtering

- Firewall-as-a-Service (FWaaS)

- Antivirus

- SRX Series Gateways

- Virtual firewalls

- Antispam Filtering

- Content Filtering

Prawdopodobnie najbardziej wszechstronne rozwiązanie dostępne obecnie na rynku, Juniper UTM, ma największą liczbę funkcji.

Ten produkt obsługuje wiele elementów zabezpieczających i oferuje więcej opcji niż jakikolwiek inny produkt zabezpieczający.

Aby dostawcy usług internetowych mogli optymalizować swoje funkcje routingu i zabezpieczeń w opłacalny sposób, Juniper UTM jest tym, który skutecznie to realizuje, oferując wysokowydajne rozwiązania bezpieczeństwa sieci.

Jako jeden ze światowych liderów w zakresie produktów i usług na rynku UTM dla przedsiębiorstw, Juniper jest szczególnie dobrze znany na rynku z wyższej półki. Ponadto należy pamiętać, że ich produkty są również wykorzystywane przede wszystkim w różnych scenariuszach bezpieczeństwa sieci.

W ramach infrastruktury o wysokiej dostępności Juniper dostarcza zarówno urządzenia fizyczne, jak i wirtualne, dzięki czemu możesz skonfigurować swoje urządzenia jako aktywne lub rezerwowe w zależności od potrzeb. Nie tylko to, ale także zapewniają bardzo łatwe w użyciu narzędzia administracyjne i konfiguracyjne GUI i CLI.

Barracuda UTM

Jak działa UTM? /Dodatkowe funkcje, które ma UTM:

- Cloud service

- Secure & Easy-to-Use Mobile Connectivity

- Network Control and Flexibility

- Advanced Threat Prevention

- Deep Memory Inspection

- Integrated WLAN controller

- Virtual appliance

- SSL/TLS Decryption

- SSL/TLS Inspection

- IPS

- VPN

- Integrated Security Solution

- Anti-malware

- IP reputation

- Networking

- VoIP

Dzięki frameworkowi Barracuda CloudGen Firewall, Barracuda UTM osiągnął wysoki poziom rozpoznawalności. Dzięki interfejsowi sieciowemu ten UTM jest łatwy w administrowaniu, a scentralizowane zarządzanie może być obsługiwane bezpłatnie za pośrednictwem systemu opartego na chmurze.

Rozwiązanie Barracudy wyróżnia się z tłumu, ponieważ implementuje szereg kluczowych elementów, które odróżniają je od produktów o podobnym charakterze:

- SCADA

- Protokoły kontroli przemysłowej

- Niezależny protokół tunelowania

- Protokół niezależnej architektury sieciowej

- CudaLaunch

Produkty UTM firmy Barracuda są dostępne w fizycznych urządzeniach, od małych komputerów stacjonarnych po duże urządzenia montowane w szafach. Jest dostarczany z NGFW i SD-WAN w jednym pudełku, co czyni go bardzo wygodnym w użyciu. Ponadto oferuje również ZTNA jako opcjonalną funkcję, a ta opcja ułatwia łatwy dostęp do zasobów, które pozostają ukryte pod zaporą ogniową.

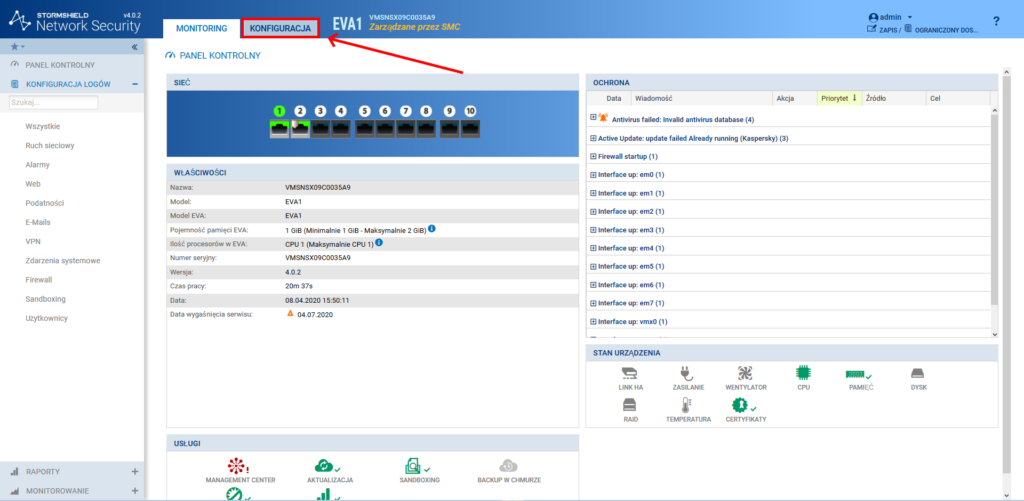

Stormshield UTM

Jak działa UTM?/ Dodatkowe funkcje , które ma UTM:

- Endpoint protection

- Identity services

- Email security

- IPS

- VPN

- Anti-malware

- IP reputation

- Anti-spam

- Networking

Stormshield zdobył kilka nagród i jest dobrze znany z dostarczania najwyższej klasy narzędzi i rozwiązań Unified Threat Management (UTM). Dzięki systemom Stormshield UTM możesz zapewnić bezpieczeństwo i pracę w sieci, łącząc możliwości SD-WAN z odpowiednim sprzętem.

Istnieje wiele kluczowych elementów systemów Stormshield UTM, w tym:

- Kontrola połączeń

- Dynamiczny wybór łącza

- Zarządzanie przepustowością

Jako bezpośredni konkurent Fortinet FortiGate, Stormshield UTM jest szeroko stosowany w segmencie dużych firm, gdzie Stormshield cieszy się największą popularnością.

Huawei Unified Security Gateway (USG)

Jak działa UTM?/ Dodatkowe funkcje, które ma UTM:

- AI-based threat defense

- Anti-spam

- Traffic management

- Email security

- Web protection

- Appropriate for large data centers

- IPS

- VPN

- Endpoint protection

- DDoS protection

- Policy management

- DLP

- URL filtering

Unified Security Gateway (USG) to najlepsze rozwiązanie UTM Huawei, system bezpieczeństwa, który składa się z wielu różnych systemów bezpieczeństwa i ma wiele funkcji do wyboru. Huawei jest dobrze znaną marką i bezpośrednio konkuruje z innymi dużymi graczami na rynku, takimi jak Cisco i SonicWall.

Poza tym oferta dostarczana przez Huawei jest kompleksowa i zawiera kompletny pakiet rozwiązań dla wszystkich typów firm. Zarówno w środowiskach fizycznych, jak i wirtualnych, Huawei UTM oferuje elastyczność wdrażania go jako urządzenia sprzętowego lub wirtualnego urządzenia programowego.

Niezwykłe możliwości oparte na sztucznej inteligencji, które Huawei UTM wnosi na arenę obrony przed zagrożeniami, są jedną z najbardziej imponujących funkcji oferowanych przez to rozwiązanie.

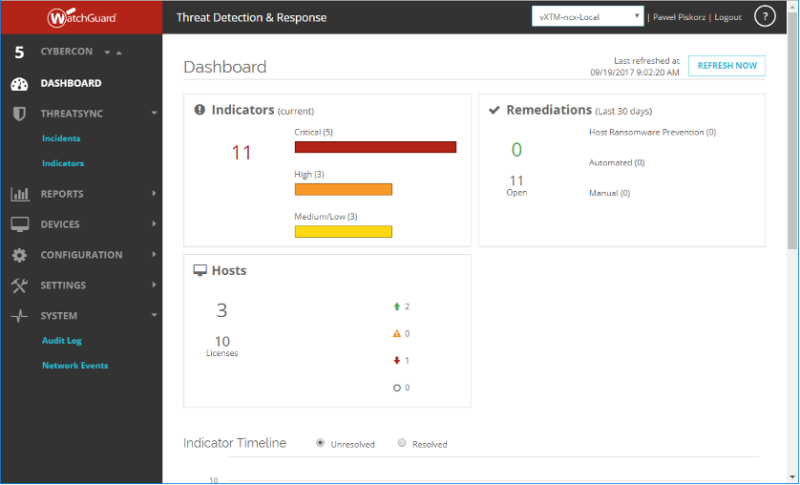

WatchGuard UTM

Jak działa UTM?/ Dodatkowe funkcje, które ma UTM:

- Anti-spam

- Appropriate for small & midsized firms

- Identity services

- Email security

- File sandboxing

- IPS

- Physical appliance

- Virtual appliance

- IP reputation

- Ransomware protection

- URL filtering

- Gateway AV

- DLP

- Anti-malware

WatchGuard oferuje najlepsze rozwiązania UTM, które łączą bezpieczeństwo sieci, monitorowanie ruchu i kontrolę aplikacji , aby zapewnić kompletne rozwiązanie dostępne dla niemal każdego rodzaju działalności.

Jego UTM SOFT jest specjalnie zaprojektowany, aby zapewnić wszystkim rodzajom ruchu kontrolę bezpieczeństwa z prędkością linii i ma możliwość filtrowania pakietów z prędkością wielu gigabitów na sekundę.

Ich centralne zarządzanie ułatwia zarządzanie i zapewnia pełny przegląd sieci. W rezultacie, jeśli chodzi o wydajność, jest uważany za jeden z najlepszych w branży.

Co więcej, WatchGuard łączy różne narzędzia oparte na sztucznej inteligencji ze swoimi systemami UTM, a interesujące jest to, że aktualizują je o wszystkie najnowsze aktualizacje zabezpieczeń i niezbędne dane.

WatchGuard oferuje szeroką gamę urządzeń sprzętowych dla swoich systemów UTM. Ponadto ESXi i Hyper-V mogą być używane do uruchamiania zwirtualizowanej wersji ich UTM.

Podsumowanie

Uniwersalne urządzenia zaporowe (UTM) to narzędzia pozwalające na zabezpieczenie infrastruktury sieciowej przed zagrożeniami w postaci ataków hakerskich, wirusów czy prób przejęcia kontroli nad systemami. Działają one na wielu poziomach, oferując różnorodne funkcje, takie jak firewall, filtrowanie treści, antywirus, antyspam, VPN, IPS czy także ochronę przed atakami DDoS.

Dzięki takiej wielowarstwowej ochronie, UTM zyskują na popularności, zwłaszcza wśród firm, które posiadają duże infrastruktury sieciowe i chcą zminimalizować ryzyko wystąpienia zagrożeń. Wiele firm oferuje różne modele i warianty UTM, co pozwala na dostosowanie do indywidualnych potrzeb i wymagań.

Warto zaznaczyć, że UTM nie jest jedynym narzędziem zabezpieczającym sieć i może być stosowany w połączeniu z innymi rozwiązaniami, takimi jak np. firewall. Firewalle opiszę w kolejnym artykule.

Jeśli masz jakieś pytania lub uwagi na temat UTM, zachęcam do skomentowania artykułu.

Pozdrawiam – Mariusz Wilczyński