Do tej pory konfigurowałeś różne aspekty bezpieczeństwa w Twoim systemie lub w Twojej głowie. Ale musisz wiedzieć, że podstawą jest skonfigurowanie Twojej sieci, ponieważ jeśli nawet będziemy super zabezpieczeni, nie uchroni nas to przed przejęciem danych. Zabezpiecz zatem swoją końcówkę 🙂

Zabezpiecz swoją końcówkę: Końcówka 🙂

Czyli komputer końcowy w danej sieci (endpoint). Jeśli sieć będzie dziurawa, napastnik może wykonać MITM (Man In The Middle Attack). Jest to jeden z przykładów ataków możliwych do wykonania na dziurawej sieci, gdzie napastnik jest pomiędzy serwerem docelowym a na Twoim komputerem.

Żeby Ci to lepiej przedstawić, pokażę Ci to na przykładzie. Masz komputer zabezpieczony w iluś procentach – nigdy nie zabezpieczysz go w stu procentach, ponieważ tak tylko może działać komputer offline znajdujący się w zamkniętym pomieszczeniu.

Pomieszczeniu, które jest w dodatku monitorowane przez pracowników. Ale właściwie i w takiej sytuacji może trafić się kret, który zapamięta i wyciągnie dane. Sprzeda, wyniesie, przekaże innej firmie za pomocą najpotężniejszego komputera na świecie, czyli swojego mózgu.

Co jesteś w stanie zrobić, by zabezpieczyć sieci.

Ale wróćmy do tego, co jesteśmy w stanie zrobić, czyli do zabezpieczenia sieci. Twój komputer jest w jakiejś części załatany i bezpieczny, ale załóżmy, że masz jeszcze jakiś port otwarty. Jeszcze go nie znalazłeś lub znalazłeś i nie wiesz, jak go zamknąć. A do tego masz włączone WPA na Twoim routerze i korzystasz na nim ze słabego hasła i domyślnej konfiguracji.

Żeby było jeszcze łatwiej, wyjaśnię Ci, że całość ruchu, który idzie w Internet – z aplikacji, których korzystasz, stron internetowych, które otwierasz i na które wpisujesz hasła – wszystko to przechodzi przez jeden punkt.

Zabezpiecz swoją końcówkę: Router leży gdzieś zapomniany

Tym punktem jest router. Leży on zapomniany gdzieś w rogu lub też schowany w szafie, by nie był na widoku. I tak jak przyszli i skonfigurowali go standardowo panowie z Neostrady czy innej firmy, tak już zostało – bo wygodniej, bo się nie chce itp.

Ale jeśli już czytasz mojego bloga, to wiem, że co nieco interesuje Cię własne bezpieczeństwo w sieci i pracujesz nad jego poprawą, więc musisz – podkreślam musisz – usiąść i skonfigurować router. Już zaraz dowiesz się więcej dlaczego. Wracając do przykładu: masz standardowo skonfigurowany router i częściowo załatany system, a teraz zająłeś się bezpieczeństwem komputera.

Zaglądasz na jakąś stronę internetową. Napastnik wystawił reklamę, która otwiera się na tej stronie jako biała ikonka w prawym dolnym rogu. Tylko że w tej ikonce zawarty jest prosty kod, który ma odpytać komputer o adres IP komputera (czyli takie Twoje imię w internecie). W sieci masz zarówno takie imię wewnętrzne , jak i zewnętrzne. Zagadnienia IP, w tym NAT (Network Address Translation) wytłumaczę w innych wpisach.

Nie utrudniajmy tutaj więc; masz IP komputera, który odpytał stronę o jej zawartość, by wyświetliła się ona na twoim ekranie i byś mógł zobaczyć jej zawartość, czyli już docelową stronę.

Później napastnik, korzystając ze swojej wiedzy, sprawdza, jaki masz rodzaj routera, czy można się na niego włamać itd. Tajniki tego też poznasz, tylko cierpliwości – w bezpieczeństwie jest masa wiedzy, którą trzeba poznać, zanim zaczniesz się bawić na całego 🙂

Napastnik dowiedział się, co to za router

Napastnik dowiedział się, jaki masz router i okazało się, że udało mu się dostać do niego dostęp. W tym momencie Ty wchodzisz na stronę HTTP, czyli bez szyfrowania – wszystko leci do Internetu w formie zwykłego tekstu.

A zanim trafi to do serwera strony, najpierw przechodzi przez Twój routera, w którym to napastnik już się rozsadowił i zbiera informacje na Twój temat. Akurat trafia na login i hasło ze strony, na którą wchodzisz i przejmuje konto.

Jak widzisz na tym dość długim przykładzie, niestety musiałem Ci wytłumaczyć parę aspektów, by ten przykład był zrozumiały. Ale, jak sam widzisz, napastnik nawet nie musiał dostawać się do Twojego komputera – siedział sobie na wyjściu i zbierał informacje.

To tak, jakby ktoś siedział pomiędzy dwiema rozmawiającymi osobami i słuchał, co one do siebie mówią, zapisywał i mógł wykorzystać. Wiem, że przykład ten jest ciężki do zrozumienia dla typowego laika.

Ale jeśli przeczytasz go dwa lub trzy razy, zastanowisz się nad nim przeczytasz wyjaśnienia, które dla Ciebie napisałem, powinieneś zrozumieć. Chodzi o to, że nawet jeśli wszystko będzie super bezpieczne na komputerze, to i tak musisz zadbać też o inne aspekty.

Dobrze więc, już wiesz, jak mogą Cię zaatakować. Pamiętaj, że to jeden z przykładów, bo dostęp do routera daje wiele możliwości. Od razu Cię uprzedzę, że artykuł będzie musiał być podzielony, ponieważ pokażę Ci krok po kroku, jak skonfigurować router na przykładzie funbox (akurat mam taki na stanie).

Zabezpiecz swoją końcówkę: Podobnie wygląda to w wypadku innych routerów

Ale nie martw się, podobnie wygląda to w wypadku innych routerów. Zasada jest podobna, interface i możliwości po prostu są większe lub mniejsze zależnie od systemu. Uprzedzę Cię również, że nawet jeśli super zabezpieczysz router i komputer, to nie znaczy, że jesteś w stu procentach zabezpieczony.

Cały czas znajdowane są kolejne luki w zabezpieczeniach – czy to routera, czy to systemu, dlatego musisz cały czas uaktualniać system, aplikacje czy firmware. Kolejnym problemem w wypadku routerów jest to, że dostawcy nie dbają o aktualizacje. Firmware na Twoim sprzęcie jest często wykorzystywany przez napastników.

Dobrze, więc zacznijmy konfigurację. Na początek musisz dostać się do routera. Jest parę opcji, ale zajmiemy się poniższym przykładem. Masz już podpięty router do Internetu przez pana Andrzeja, który przyszedł z Neostrady.

Pierwszą rzeczą, którą musimy zrobić, jest podłączyć się do WI-FI, które mamy automatycznie skonfigurowane. W dzisiejszych czasach wątpię, by ktoś nie potrafił podłączyć się do WI-FI. Jak już jesteś podłączony do tej sieci o dziwnej nazwie, musisz sprawdzić, jak podłączyć się do routera poprzez przeglądarkę.

Najpierw musisz sprawdzić, jaki adres musisz wpisać w przeglądarkę, by włączył Ci się panel konfiguracyjny routera.

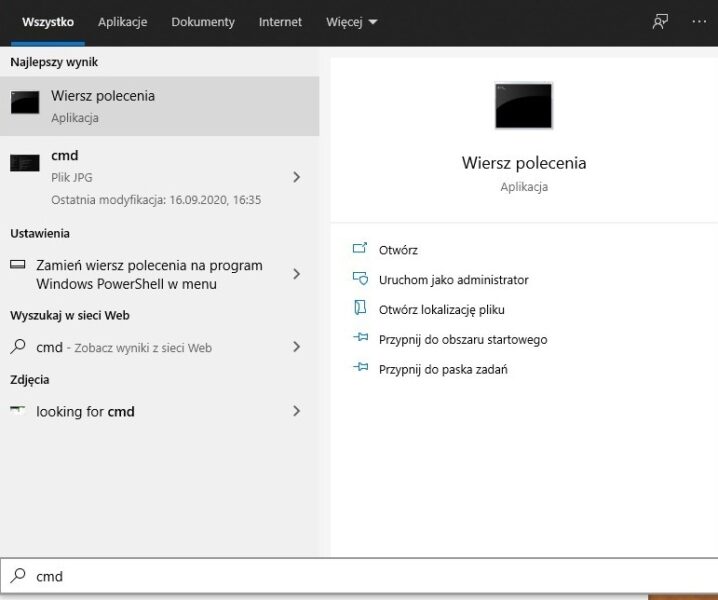

- Klikasz w lupkę lub ikonkę startu w Windows i zaczynasz pisać „wiersz poleceń„, lub cmd.

- Klikasz „otwórz”. Nie ma potrzeby w tym wypadku otwierać jako administrator. W czarnym okienku, które nam wyskoczyło, musisz wpisać „ipconfig” i kliknąć Enter.

- W całym ciągu tych nieznanych nam haseł szukamy ” Wireless Lan adapter Wi-Fi:„. I w tej kolumnie szukasz „Default Gateway„, czyli bramy domyślnej, przez którą wychodzi ruch do Internetu.

- Następnie zaznaczasz adres typu „192.168.1.1″. Mogą się one różnić, np. ostatnie oktety mogą być inne (np. „192.168.1.0”) lub cały adres możne być inny. Nie przejmuj się, po prostu skopuj go.

- Następnie otwórz przeglądarkę, z której korzystasz i wklej ten adres. Powinna uruchomić się strona do konfiguracji routera jak poniżej.

Następnie logujesz się. Jeśli nic nie zmieniałeś w danych logowania, powinieneś mieć te dane w instrukcji od routera .Lub powinieneś być na stronie startowej.

Tak jak w przypadku routera z Livebox, jest to pierwsze 8 znaków z naklejki na routerze przyklejonej z tyłu. Ale nie jest to regułą we wszystkich rodzajach routerów, więc lepiej zajrzeć i przekonać się, jak to wygląda u nas.

Podsumowanie

Dobrze, żeby Cię nie przemęczać nadmiarową ilością informacji, na etapie logowania skończymy ten artykuł. I tak zaszedłeś daleko – większość osób nigdy nie widziała ekranu logowania do swojego routera.

A już w kolejnym artykule po konfigurujemy sobie troszkę router. A tu skończę artykuł Zabezpiecz swoją końcówkę. I czekam z niecierpliwością na twoją opinię na jego temat.

Zapraszam do ocenienia artykułu, by poinformować mnie jak i przyszłych czytelników o jego wartości.

Pozdrawiam – Pusz 😉

The form you have selected does not exist.

Funkcja trackback/Funkcja pingback